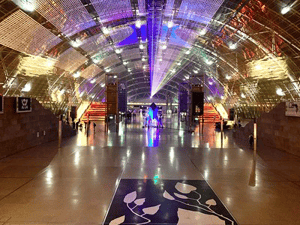

Unter dem Motto «Resource exhaustion» veranstaltete der Chaos Computer Club zum 36. Mal den Chaos Communication Congress – das grösste Hackertreffen Europas, kurz 36C3. Wie jedes Jahr, reisten auch wir vom InfoGuard Pentesting- und Cyber Defence Center (CDC) Team mit über 17'000 Security-Experten, Hackern und anderen «Nerds» in den hohen Norden Deutschlands, nach Leipzig.

Im folgenden Beitrag geben wir Ihnen einen Einblick in den 36C3, stellen Ihnen unsere Top 6 Talks vor und verraten, wieso nach den vier schönsten Hacker-Tagen im Jahr auch unsere Ressourcen aufgebraucht waren.

Der 36. Chaos Communication Congress – für jeden etwas mit dabei

Der 36C3 bietet nicht nur für eingefleischte Hacker etwas. Auch bei meinem zweiten Besuch des Kongresses war ich vom umfassenden Rahmenprogramm, welches wieder auf die Beine gestellt wurde, sehr beeindruckt. Bereits die jüngsten Hacker erhalten ein spannendes Programm. Ein ganzes Stockwerk auf dem Messegelände widmet sich Kindern bis 10 Jahre, welche spielerisch an die Technik herangeführt werden. Dabei steht nicht die Technik, sondern der Spass im Vordergrund. Für Jugendliche gibt es über den Kongress verteilt, sogenannte «Junghacker»-Events, welche tiefer in die Technik einführen. So können erste Erfahrungen beim Löten, Programmieren oder Hacken gesammelt werden.

Der 36C3 bietet nicht nur für eingefleischte Hacker etwas. Auch bei meinem zweiten Besuch des Kongresses war ich vom umfassenden Rahmenprogramm, welches wieder auf die Beine gestellt wurde, sehr beeindruckt. Bereits die jüngsten Hacker erhalten ein spannendes Programm. Ein ganzes Stockwerk auf dem Messegelände widmet sich Kindern bis 10 Jahre, welche spielerisch an die Technik herangeführt werden. Dabei steht nicht die Technik, sondern der Spass im Vordergrund. Für Jugendliche gibt es über den Kongress verteilt, sogenannte «Junghacker»-Events, welche tiefer in die Technik einführen. So können erste Erfahrungen beim Löten, Programmieren oder Hacken gesammelt werden.

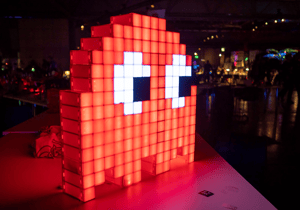

Aber auch erfahrene Hacker kommen am 36C3 nicht zu kurz. Jedes Jahr wird ein «Capture the Flag», kurz CTF veranstaltet, an welchem sich auch die besten Hacker ihre Zähne ausbeissen. Während des CTFs treten verschiedene Teams auf der Jagd nach den sogenannten «Flags» gegeneinander an. Die Flags sind auf diversen verwundbaren System versteckt und können mittels geschicktem Kombinieren verschiedener Schwachstellen gefunden werden. Ziel ist es eine solche Schwachstelle auszunutzen, um an das Flag zu gelangen. Jedes Flag gibt Punkte. Das Team mit den meisten Flags bzw. Punkten gewinnt. Dieses Jahr waren Luca Marcelli, InfoGuard Penetration Tester und sein Team vertreten und belegten den sechsten Platz. Dabei halfen ihm seine Erfahrungen am Hackistanbul 2019.

Aber auch erfahrene Hacker kommen am 36C3 nicht zu kurz. Jedes Jahr wird ein «Capture the Flag», kurz CTF veranstaltet, an welchem sich auch die besten Hacker ihre Zähne ausbeissen. Während des CTFs treten verschiedene Teams auf der Jagd nach den sogenannten «Flags» gegeneinander an. Die Flags sind auf diversen verwundbaren System versteckt und können mittels geschicktem Kombinieren verschiedener Schwachstellen gefunden werden. Ziel ist es eine solche Schwachstelle auszunutzen, um an das Flag zu gelangen. Jedes Flag gibt Punkte. Das Team mit den meisten Flags bzw. Punkten gewinnt. Dieses Jahr waren Luca Marcelli, InfoGuard Penetration Tester und sein Team vertreten und belegten den sechsten Platz. Dabei halfen ihm seine Erfahrungen am Hackistanbul 2019.

Für diejenigen, welche einfach den Kongress geniessen wollen, empfehlen wir einen Besuch in der Assemblies-Halle. Das sind Stände, sogenannten Assemblies, welche von verschiedensten Communities selbst organisiert werden und den Besuchern viel Neues zum Entdecken, Lernen und Herumexperimentieren bieten. Das Angebot reicht von Kunstinstallationen, über gemütliche Verweil-Ecken, bis hin zu Tischen mit verschiedensten technischen Materialien, an welchen fleissig gelötet, entwickelt, kreiert und gehackt werden kann.

Unsere Top 6 Talks am 36C3

Die 120 Vorträge behandelten am diesjährigen 36C3 eine Vielzahl an unterschiedlichsten Themen. Diese reichten von technischen «Deep dives» über ethische Diskussionen rund ums Hacking bis hin zu künstlerisch inspirierten Talks. Im Mittelpunkt stand dabei häufig das Motto des 36C3 – «Resource exhaustion». Die meisten Vorträge sind online verfügbar. Unsere Favoriten haben wir für Sie zusammengestellt:

Practical Cache Attacks from the Network and Bad Cat Puns

Michael Kurth, Cyber Security Analyst bei InfoGuard stellt in diesem Vortrag die erste Sicherheitsanalyse von Data Direct I/O – kurz DDIO – vor. Basierend auf seiner Analyse präsentiert er NetCAT, den ersten netzwerkbasierten Cache-Angriff auf den letzten Cache des Prozessors einer entfernten Maschine.

Hirne Hacken

Ob Ransomware oder Phishing, APT-Angriffe oder Stalking: Die am häufigsten ausgenutzte Schwachstelle ist der Mensch. Linus Neumann spricht über die menschlichen Faktoren der IT-Sicherheit.

Intel Management Engine deep dive

In diesem Talk von Peter Bosch geht es um das Verständnis der Intel Management Engine auf der OS- und Hardware-Ebene.

What the World can learn from Hongkong

Dieser Talk von Katharin Tai zeigt auf, wie und warum die Hongkonger in der Lage waren, ihre Bewegung so lange aufrechtzuerhalten, selbst angesichts eines übermächtigen Gegners wie China. Die Demonstranten haben eine Reihe von Taktiken entwickelt, die ihnen geholfen haben, die Verhaftungen zu minimieren. Dazu gehören die Durchsetzung und Aufrechterhaltung der Anonymität, sowohl persönlich als auch online. Lassen Sie sich diesen Talk nicht entgehen.

Quantum Computing: Are we there yet?

Dieser Vortrag von Andreas Dewes gibt eine Einführung in die Quanteninformatik und einen Rückblick auf die Fortschritte, die wir in den letzten 5 Jahren gemacht haben.

Technical aspects of the surveillance in and around the Ecuadorian embassy in London

Der Vortrag erklärt und veranschaulicht die verfahrenstechnischen und technischen Details der Überwachung in und um die ecuadorianische Botschaft in London während der Zeit, in der Julian Assange dort weilte.

36C3 – die vier schönsten Hacker-Tage im Rückblick

Auch dieses Jahr verging die Zeit am 36C3 wieder wie im Fluge. Jedoch gehen die schönsten Hacker-Tage im Jahr auch nicht spurlos an einem vorbei. So beginnt ein üblicher Kongresstag um 12 Uhr mittags und endet oft erst in den frühen Morgenstunden. Denn, spätesten sobald der letzte Vortrag geendet hat, erklingen auf dem Messegelände wuchtige Bässe und elektronische Beats. So waren auch wir nach vier Tagen Kongress erschöpft und haben unsere Ressourcen aufgebraucht. Doch bereits jetzt freuen wir vom InfoGuard Pentesting- und CDC Team uns auf den Chaos Communication Congress 2020, um unsere Highlights wieder mit Ihnen zu teilen.

Wenn Sie bis dahin weitere Blogartikel aus dem spannende Alltag unseres Pentesting- und CDC Teams lesen möchten, abonnieren Sie am besten gleich jetzt unsere Blog-Updates!

Bildquellen:

Titelbild: bin hacken, Flickr, http://bit.ly/37YLCQv

Bild 1: Simon Waldherr, Flickr, http://bit.ly/2GTlQRI

Bild 2: bin hacken, Flickr, http://bit.ly/36Vc4cj

Bild 3: Simon Waldherr, Flickr, http://bit.ly/2GURyhk