InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Sind Sie bereit für das neue FINMA-Rundschreiben 2023/1 «Operationellen Risiken und Resilienz – Banken»?

Per 1. Januar 2024 treten das totalrevidierte FINMA-Rundschreiben 2023/1 zum Management der Operationellen Risiken und der Sicherstellung der Resilienz bei Banken sowie das überarbeitete FINMA-Rundschreiben 2013/3 «Prüfwesen» in Kraft. Das neue FINMA-Rundschreiben 2023/1 ersetzt das alte 2008/21 «Operationelle Risiken – Banken». In diesem Beitrag erhalten Sie die wichtigsten Informationen über die Neuerungen und welche Erwartungen Finanzinstitute (Banken, Wertpapierhäuser, Finanzgruppen, Finanzkonglomerate) an Sie haben.

FINMA-Rundschreiben 2023/1 «Operationelle Risiken und Resilienz – Banken»

Im März 2021 hat der Basler Ausschuss für Bankenaufsicht (Basel Committee on Banking Supervision; BCBS) die neuen Grundsätze für die operationelle Resilienz (Principles for Operational Resilience; POR) sowie die revidierten Grundsätze für das Management operationeller Risiken (Principles for the Sound Management of Operational Risk; PSMOR) veröffentlicht. Diese Grundsätze sollen Finanzinstitute die Fähigkeit geben, operationelle Bedrohungen noch besser bewältigen zu können. Die Veröffentlichung der genannten Grundsätze waren Auslöser für die Totalrevision des FINMA-Rundschreibens, welches per 1. Januar 2024 in Kraft tritt.

FINMA-Rundschreiben 2013/3 «Prüfwesen»

Aufgrund der Änderungen im FINMA-Rundschreiben 2023/1 wurde auch das FINMA-Rundschreiben 2013/3 «Prüfwesen» wie folgt angepasst:

Neu

-

-

Interne Organisation und internes Kontrollsystem: Graduelle Abdeckung der Themen über sechs Jahre mit einer im Ermessen der Prüfgesellschaft liegenden Prüftiefe.

-

Management der Informations- und Kommunikationstechnologie-Risiken (IKT-Risiken): Graduelle Abdeckung der Themen über vier Jahre mit einer im Ermessen der Prüfgesellschaft liegenden Prüftiefe.

-

Entfernt

-

-

Anträge an die FINMA für eine reduzierte Prüfkadenz gemäss RZ 150 aus dem letztem Rundschreiben.

-

Überblick über die Anforderungen für Finanzinstitute gemäss dem neuen Rundschreiben 2023/1

Nun verschaffen wir uns einen Überblick über die insgesamt acht Grundsätze des neuen Rundschreibens. Im Allgemeinen gelten die Grundsätze für alle Adressaten des Rundschreibens. Diese sind jedoch im Einzelfall abhängig davon, wie gross und komplex sowie welche Struktur und welches Risikoprofil die Bank hat. Es gilt das Proportionalitätsprinzip. Die acht Grundsätze fassen sich wie folgt zusammen:

1. Übergreifendes Management der operationellen Risiken (Rz 22–46)

-

-

Spezifikation der Verantwortung von Verwaltungsrat und Geschäftsleitung zum Management und zur Überwachung der operationellen Risiken (IKT-Risiken, Cyber-Risiken, Risiken hinsichtlich kritische Daten, BCM-Risiken), der Genehmigung von Risikotoleranzen (jährlich) sowie der Strategien, Governance und Stärkung des Bewusstseins zum Umgang mit operationellen Risiken.

-

Regelmässige Durchführung von Kontroll- und Minderungsmassnahmen, auch durch unabhängige Kontrollinstanzen.

-

Trennung der Aufgaben, Kompetenzen und Verantwortlichkeiten zur Sicherstellung der Unabhängigkeit und Vorbeugung von Interessenskonflikten.

-

Mindestens jährliche Berichterstattung der Risikokontrolle an den Verwaltungsrat und halbjährlich an die Geschäftsleitung

-

2. Management der IKT-Risiken (Rz 47–60)

-

-

Sicherstellung von geeigneten Verfahren, Prozessen, Verantwortlichkeiten und Ressourcen:

-

-

zur Umsetzung der IKT-Strategie und -Governance

-

für das Änderungsmanagement

-

für den IKT-Betrieb inklusive Führung eines Inventars der IKT-Assets (Hardware, Software, Ablageort kritischer Daten)

-

für das Vorfallsmanagement

-

-

-

3. Management der Cyber-Risiken (Rz 61–70)

-

-

Sicherstellung von geeigneten Verfahren, Prozessen, Verantwortlichkeiten und Ressourcen:

-

-

Zur Identifikation institutsspezifischer Bedrohungspotenziale, zum Schutz der inventarisierten IKT-Assets, zur Aufzeichnung und Erkennung von Cyber-Attacken sowie der Reaktion und Sicherstellung einer zeitnahen Wiederherstellung nach einer Cyber-Attacke

-

Zur Durchführung regelmässiger Verwundbarkeitsanalysen, Penetrationstests und Cyber-Übungen (z.B. Table-Top-Exercise, Red-Teaming-Übungen usw.)

-

-

-

Sicherstellung der Meldepflicht nach FINMAG: Innerhalb von 24 Stunden muss die erfolgte Erstbeurteilung und die Vororientierung an die zuständige Stelle bei der FINMA übermittelt werden. Für die anschliessende Meldung gemäss dem Anforderungskatalog der Erhebungsplattform EHP (Pflichtfelder) gilt ein Zeitfenster von 72 Stunden.

-

4. Management der Risiken kritischer Daten (Rz 71–82)

-

-

Sicherstellung von geeigneten Verfahren, Prozessen, Verantwortlichkeiten und Ressourcen zum Umgang und Schutz kritischer Daten1

-

Beauftragung einer Einheit zur Sicherstellung der Vertraulichkeit, Verfügbarkeit und Integrität kritischer Daten

-

Durchführung von Sorgfaltsprüfungen (Due Diligence) bei der Auswahl von Dienstleistern, die kritische Daten bearbeiten

-

5. Business Continuity Management (BCM) (Rz 83 – 96)

-

-

Identifikation kritischer Business-Prozesse im Rahmen von Business Impact Analysen (BIA), die Definition von Recovery Time Objectives (RTO) sowie Recovery Point Objectives (RPO) und Erstellung mindestens eines Business-Continuity-Planes (BCP) und Desaster-Recovery-Planes (DRP)

-

Änderung der BIA und BCP mindestens auf jährlicher Basis und bei grösseren Änderungen

-

Sicherstellung eines Krisenstabes für die Krisenbewältigung und Definition einer Kommunikationsstrategie

-

Regelmässige Überprüfung der BCPs und DRPs sowie Berichterstattung an den Verwaltungsrat und die Geschäftsleitung über die durchgeführten Tätigkeiten und Ergebnisse

-

Regelmässige Schulung der Mitarbeitenden und Mitglieder des Krisenstabs in Bezug auf ihre Aufgaben, Kompetenzen und Verantwortlichkeiten (AKV)

-

6. Management der Risiken aus dem grenzüberschreitenden Dienstleistungsgeschäft (Rz 97–100)

-

-

Analyse der rechtlichen Rahmenbedingungen und der daraus resultierenden Risiken für grenzüberschreibendes Dienstleistungsgeschäft

-

Definition und Implementierung von strategischen und organisatorischen Massnahmen zur Risikominderung

-

7. Sicherstellung der operationellen Resilienz (Rz 101–111)

-

-

Identifikation kritischer Funktionen und deren Unterbrechungstoleranzen sowie Definition und Umsetzung von Massnahmen zur Sicherstellung der operationellen Resilienz

-

Mindestens jährliche Berichterstattung an Verwaltungsrat und die Geschäftsleitung über die operationelle Resilienz

-

Inventarisierung kritischer Funktionen des Unternehmens und regelmässige (mindestens jährliche) Überprüfung und Aktualisierung

-

Regelmässiges Testen kritischer Funktionen innerhalb ihrer Unterbrechungstoleranzen mithilfe von Szenarien

-

8. Übergangsfristen

-

-

Bis zum Inkrafttreten: die Erfüllung der Eigenmittelanforderungen für operationelle Risiken nach dem revidierten ERV (Revisionspaket «Basel III final») und der ausführenden FINMA-Verordnung dazu (nach Rz 2 – 116 des FINMA Rundschreibens 2008/21 «Operationelle Risiken – Banken»)

-

Ab dem Inkrafttreten: die Identifikation der kritischen Funktionen, die Definition der Unterbrechungstoleranzen und erste Genehmigungen (Rz 101 und 103) sowie eine erste Berichterstattung (Rz 105)

-

Innert 1 Jahr nach Inkrafttreten: die Erfüllung der Anforderungen (Rz 106–109) sowie erste Tests der operationellen Resilienz (Rz 110)

-

Innert 2 Jahre nach Inkrafttreten: die Sicherstellung der operationellen Resilienz (Rz 102) sowie die Erfüllung der Anforderungen nach den Rz 104 und 111

-

Schlussfolgerung zum neuen FINMA-Rundschreiben 2023/1 «Operationelle Risiken und Resilienz – Banken»

Das neue FINMA-Rundschreiben 2023/1 definiert wichtige und teilweise neue Anforderungen an die Finanzinstitute. Die neuen Anforderungen fokussieren sich insbesondere an das Management der Risiken in Bezug auf kritische Daten (nicht nur Kundendaten), das Management von IKT-Risiken, die Schaffung eines angemessenen Business Continuity Management sowie die Sicherstellung der operationellen Resilienz.

Des Weiteren wird im FINMA-Rundschreiben 2023/1 – des Managements operationeller Risiken – die Verantwortung des Verwaltungsrats und der Geschäftsleitung konkretisiert. Für die Anforderungen gilt es zu beachten, dass für Banken und Wertpapierhäuser der Aufsichtskategorie 4 und 5 sowie für Banken im Kleinbankenregime und nicht-kontoführende Wertpapierhäuser Erleichterungen bestehen.

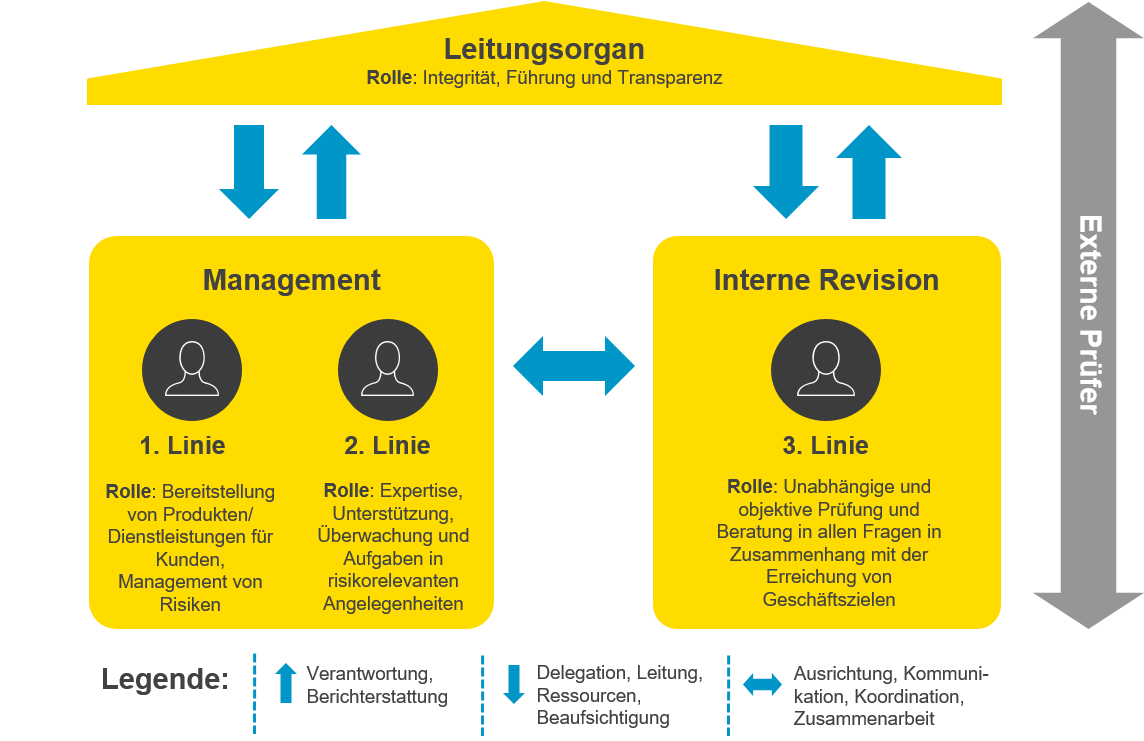

Ein wichtiges Werkzeug für ein effizientes und effektives Management von (operationellen) Risiken besteht darin, die Aufgaben, Kompetenzen und Verantwortlichkeiten (AKV) in verschiedene «Verteidigungslinien» (engl. «Line-of-Defense») zu unterteilen:

Erste Verteidigungslinie

Die erste Verteidigungslinie liegt bei den Geschäfts- und Prozessverantwortlichen. Das operative Management ist für die Aufrechterhaltung wirksamer interner Kontrollen und für die Durchführung von Risiko- und Kontrollverfahren im Tagesgeschäft verantwortlich. Dies umfasst die Identifizierung und Bewertung von Kontrollen und die Minderung von Risiken. Darüber sind die Geschäfts- und Prozessverantwortlichen für die Entwicklung und Umsetzung interner Richtlinien und Prozeduren verantwortlich. Sie stellen sicher, dass die Aktivitäten mit den Zielen der Organisation übereinstimmen.

Zweite Verteidigungslinie

Die zweite Verteidigungslinie unterstützt das Management, um sicherzustellen, dass die Risiken und Kontrollen wirksam verwaltet werden. Das Management richtet verschiedene Risikomanagement- und Compliance-Funktionen ein, um den Aufbau und/oder die Überwachung der Kontrollen der ersten Verteidigungslinie zu unterstützen. Die zweite Verteidigungslinie erfüllt einen wichtigen Zweck, kann aber aufgrund ihrer Managementfunktion nicht völlig unabhängig sein.

Dritte Verteidigungslinie

Die dritte Verteidigungslinie gibt der Geschäftsleitung und dem Verwaltungsrat die Gewissheit, dass die Bemühungen der ersten und zweiten Linie den Geschäftszielen entsprechen. Der Hauptunterschied zwischen der dritten und der ersten beiden Verteidigungslinie ist das hohe Mass an organisatorischer Unabhängigkeit und Objektivität. Die interne Revision kann keine Prozesse anordnen oder umsetzen, aber sie kann Ratschläge und Empfehlungen zu Prozessen abgeben. Darüber hinaus kann die interne Revision das Risikomanagement des Unternehmens unterstützen, aber sie darf das Risikomanagement nur innerhalb ihrer eigenen Funktion umsetzen oder durchführen. Die interne Revision erreicht ihre Ziele durch einen systematischen Ansatz zur Bewertung und Verbesserung der Wirksamkeit von Risikomanagement-, Kontroll- und Governance-Prozessen.

Externe Prüfer

Externe Prüfer sind dafür verantwortlich, ein Urteil über die Ordnungsmässigkeit (Richtigkeit innerhalb eines bestimmten Wesentlichkeitsgrades) des Jahresabschlusses in Übereinstimmung mit bestimmten Rechnungslegungsstandards abzugeben. Darüber hinaus können externe Prüfer der Aufsichtsbehörde Gewähr für die Einhaltung institutioneller Vorschriften geben.

Das Drei-Linien-Modell des IIA (Quelle: The Institute of Internal Auditors)

Für einige Finanzinstitute bedeutet dies viel Nachholbedarf bis zur Erreichung der Übergangsfristen. Obschon das Inkrafttreten per 01. Januar 2024 Übergangsfristen von bis zu zwei Jahren beinhaltet, sind Finanzinstitute gut beraten, sich möglichst zeitnahe mit den neuen Anforderungen auseinanderzusetzen, um eine angemessene und rechtzeitige Compliance sicherstellen zu können.

Finanzinstitute, welche bereits heute «Best Practices Standards» im Risk und Business Continuity Management umgesetzt haben, dürfte es einen eher überschaubaren Aufwand bedeuten. Das FINMA-Rundschreiben 2023/1 konkretisiert die Verantwortung des Verwaltungsrats und der Geschäftsleitung und bedarf einer Abstimmung und entsprechenden Kommunikation.

Wie sieht es bei Ihnen aus?

-

-

Sind die Verantwortlichkeiten in Ihrem Unternehmen betreffend den Umgang mit operationellen Risiken abschliessend geklärt und definiert?

-

Wurden die Bedrohungsszenarien für Ihr Unternehmen identifiziert und formuliert?

-

Führen Sie regelmässige Risikoanalysen der operationellen Risiken durch?

-

Haben Sie Prozesse zum Änderungsmanagement, IKT-Betriebsmanagement, Vorfallsmanagement usw. definiert und umgesetzt?

-

Führen Sie regelmässige Verwundbarkeitsanalysen, Penetrationstests und Cyber-Übungen (z.B. Table-Top-Exercise, Red-Teaming-Übungen usw.) durch?

-

Existiert ein BCM-Konzept, in welchem kritische Business-Prozesse in Ihrem Unternehmen im Rahmen von Business Impact Analysen (BIA) identifiziert wurden und haben Sie die Recovery Time Objectives (RTO) sowie Recovery Point Objectives (RPO) definiert sowie Business-Continuity-Pläne (BCP) und Desaster-Recovery-Pläne (DRP) erstellt?

-

Testen Sie die kritischen Funktionen im Rahmen ihrer Unterbrechungstoleranzen regelmässig?

-

Schulen Sie Ihre Mitarbeitenden regelmässig auf Ihre Verantwortung im Umgang mit Cyber-Risiken?

-

Usw.

-

Dank unserer langjährigen und ausgewiesenen Erfahrung in der Sicherheitsberatung können wir Sie sehr gerne bei der Erreichung der Compliance mit dem neuen FINMA Rundschreiben 2023/1 unterstützen.

1 Kritische Daten sind Daten, die in Anbetracht der Grösse, der Komplexität, der Struktur, des Risikoprofils sowie des Geschäftsmodells des Instituts von so wesentlicher Bedeutung sind, dass sie einen erhöhten Sicherheitsanspruch erfordern. Dabei handelt es sich um Daten, die für die erfolgreiche und nachhaltige Erbringung der Dienstleistungen des Instituts oder für regulatorische Zwecke wesentlich sind. Bei der Beurteilung und Festlegung der Kritikalität von Daten sind sowohl die Vertraulichkeit als auch die Integrität und Verfügbarkeit zu berücksichtigen. Jeder dieser drei Aspekte kann ausschlaggebend dafür sein, dass Daten als kritisch klassifiziert werden (Quelle: FINMA RS 2023/01).

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!