InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Crypto Agility rückt die IT-Architektur ins Rampenlicht

Die Igel der Laubhaufen AG sind seit Jahren erfolgreich unterwegs, vor allem dank ihrer konsequenten Umsetzung der Strategie «buy before make». Dies schliesst auch die Verantwortung des IT-Architekturteams ein, das stets darauf bedacht ist, dass die IT-Umgebung stabil bleibt und die Systeme reibungslos funktionieren.

Nun hat sich Frau Stachelig (CEO) über die Ostertage spannende Artikel aus der IT-Security-Welt zu Gemüte geführt. Während sie das rechte Ohr des dritten Schoko-Osterhasen geniesst, blieb sie bei einem Beitrag zu «Crypto Agility» hängen. Dieser handelte vom kommenden «Q-Day». Nachfolgend eine Zusammenfassung dessen, was sie gelesen hat:

Crypto Agility Definition

Krypto-Agilität beschreibt die Fähigkeit, schnell und flexibel auf sich ändernde kryptografische Anforderungen zu reagieren. Sie konzentriert sich auf die Sichtbarkeit und Vorgänge bezüglich der Krypto-Assets einer Organisation.

Krypto-Agilität erfordert Transparenz über den Einsatz der Kryptografie in einer Organisation (z.B. Protokolle, Bibliotheken, kryptografischen Algorithmen und Zertifikate, etc.) und die Fähigkeit, Probleme zeitnah erkennen und beheben zu können. Eine Organisation, die Krypto-Agilität umgesetzt hat, ist in der Lage, veraltete Krypto-Assets zu ersetzen, ohne die bestehende Systeminfrastruktur erheblich zu beeinträchtigen. Wir haben in einem separaten Blogartikel bereits tiefergehend darüber berichtet.

Q-Day

Der «Q-Day» ist der Tag, an dem herkömmliche kryptographische Algorithmen durch einen leistungsfähigen Quantenrechner geknackt werden können.

Spätestens zu diesem Zeitpunkt müssen die angreifbaren kryptografischen Algorithmen durch Quanten-Kryptografie-resistente Algorithmen substituiert sein, weil sonst die Bad Guys die Rechenleistung von Quanten-Computern für ihre Zwecke «nutzen». Wann der Q-Day sein wird, stand nicht in besagtem Artikel. Das Thema hat die CEO jedoch angestachelt...

Die Laubhaufen AG wird aktiv

Sie ahnen es: Am nächsten IT-Stand-Up-Meeting der Führungsigel wollte Frau Stachelig (CEO) wissen, wie die Laubhaufen AG bezüglich Crypto Agility aufgestellt ist – das heisst, wie die Krypto-Assets bei der Laubhaufen AG substituiert werden könnten.

Herr Mehlwurm (CISO der Laubhaufen AG) wurde hellhörig. Mit Schaudern erinnerte er sich an die ungeplanten Wochenend-Aktionen, um eine aktiv ausgenutzte Vulnerability schnell zu patchen und die Kunden der Laubhaufen AG über den Fortschritt der Patching-Arbeiten zu informieren. Das war jedes Mal sehr unerfreulich.

Er ging jeweils wie folgt vor:

| Herausforderungen | gelöst durch |

| Betroffene Komponenten identfizieren |

|

| Owner der Komponenten finden | Befragen (und bestimmen) |

| Beheben der Vulnerability |

Je nachdem:

|

| Testen und deployen |

Manuelles Testen aller Systeme und Deployment der Patches oder Konfigurations-Anpassungen. |

| Vorbereiten der Kundenkommunikation |

Finden der betroffenen Kunden durch Herumfragen bei allen Kontakten über die Fachbereiche hinweg. |

Tabelle 1 Vorgehensweise «Patchen Vulnerability»

Jede*r CISO kennt diese Herausforderungen. Es werden Listen erstellt, die bei der nächsten «Hot Mission» als Grundlage dienen. Weil die Informationen nicht nachgeführt werden, verlieren diese rasch an Aktualität und Nutzen. Und die Ad-hoc-Übungen beginnen bei der nächsten Vulnerability von Neuem…

Key Management Prozesse

Dem CISO drückt auch in einem anderen Bereich der Schuh: beim Key Management. Zu den Standardprozessen für das Key Management gehören das Erzeugen, Speichern, Erneuern und Ausserkraftsetzen von Schlüsseln. Diese Vorgänge sind nicht nur aus Sicherheitsgründen kritisch. Wenn sie nicht korrekt ausgeführt werden, verhindern unpassende Schlüssel den Betrieb von Anwendungen und führen im schlimmsten Fall zu Datenverlust.

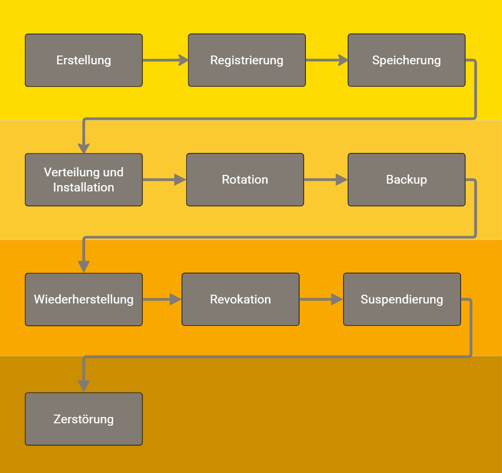

Angelehnt an das NIST-Key-Management-Dokument hatte Herr Mehlwurm eine Zeichnung für die interne Key-Management-Richtlinie der Laubhaufen AG erstellt:

Abbildung 1: Internes Key Management der Laubhaufen AG

Die manuellen Prozesse kosten dem CISO und der IT viel Zeit. Ganz abgesehen davon, dass keine zuverlässigen Informationen über die Schlüssel, kryptografischen Algorithmen und die Anwendungen vorliegen.

Die Architektin tritt auf den Plan

Frau Stoppel, die IT-Architektin der Laubhaufen AG, hat am Führungsmeeting ihren Auftritt. Sie nimmt Bezug auf die Erfahrungen des CISO. Dabei erklärt sie: Das Nachführen von Listen genügt nicht. Für eine nachhaltige Lösung muss das Vorgehen standardisiert und das Arbeitsgebiet Kryptografie analysiert werden.

Frau Stoppel erwähnt folgende Punkte.

| Schritte | Massnahmen | Beispiele |

|

Verständnis gewinnen |

Verstehen der Anforderungen von Business, Compliance und der IT. Ableiten von Anforderungen an die Krypto-Assets. |

Wie müssen Daten mit einem bestimmten Schutzbedarf verschlüsselt werden? Schlüssel müssen automatisch rotiert werden. |

|

Erkennen von Zusammenhängen |

Erarbeiten einer Übersicht über die Krypto-Assets im Unternehmen und deren Zusammenhang. |

Anwendungen legen Daten in einem verschlüsselten Fileshare oder Blob ab. |

|

Gruppierung von kryptografischen Anwendungsfällen |

Herausarbeiten der verschiedenen Anwendungszwecke von Krypto-Assets. |

Bezug von Zertifikaten über eine interne oder externe PKI. |

|

Definition von Anwendungsfällen |

Für die identifizierten Anwendungszwecke werden die entsprechenden Use Cases definiert. |

Unterstützung der Key Management Prozesse, z.B. automatische Generierung eines Zertifikats oder Schlüssels. |

Tabelle 2 Analyseschritte

Der erste Schritt ist demnach, Wissen zu gewinnen, wie die IT der Laubhaufen AG bezüglich Krypto-Assets aufgestellt ist. Die Stichworte heissen «Detektion» und «Inventarisierung». Dazu hat Frau Stoppel mehr zu sagen, als man denken würde…

Detektion und Inventarisierung

Das Ziel von Detektion ist, alle Krypto-Assets zu finden. Anschliessend werden die Informationen im Krypto-Inventar nachgeführt. Das Krypto-Inventar kann auf einer herkömmlichen Inventarisierungs-Lösung aufbauen. Voraussetzung ist, dass deren Datenmodell erweiterbar ist.

Bei der Laubhaufen AG sind folgende Krypto-Assets von Interesse:

- Kryptografische Geheimnisse

- Devices mit einer Kryptografie-Funktion

- Speicherort von Geheimnissen

- Implementierung von kryptografischen Algorithmen, Kryptografie-Bibliotheken

- Protokolle für Kryptografie

- Verwendete kryptografischen Algorithmen

Die genannten Krypto-Assets werden in der Folge näher betrachtet.

Wie leicht detektierbar sind kryptografische Geheimnisse

Kryptografische Geheimnisse sind mehr als Keys, wie die nachstehende Aufstellung zeigt. Einige Geheimnisse sind «flüchtig» und somit nicht oder nur schwer detektierbar.

| Kryptografisches Geheimnis | Erklärung | Persistente Speicherung und damit detektierbar |

|

Zertifikat |

Beglaubigt den zu einem privaten Schlüssel gehörenden öffentlichen Schlüssel. |

Ja |

|

Symmetrischer Key |

Verschlüsselt und entschlüsselt Daten mit dem gleichen Schlüssel, daher «symmetrisch». |

Ja |

|

Shared Key |

Zwei Parteien teilen sich einen Schlüssel. |

Pre-Shared Keys: Ja |

|

Passwort |

Ein Passwort wird meist als Hash abgelegt. |

Ja |

|

Message Authentication Code MAC |

Stellt mittels eines Algorithmus und einem Key die Authentizität einer Message sicher. |

Nein |

|

Random Number Generation |

Erstellen von nicht hervorsagbaren Zufallszahlen. |

Nein |

|

One-Time Password |

Random erstellte, einmal nutzbare Passwörter. |

Nein |

|

Biometrie |

Biometrische Merkmale einer Person. |

Ja |

Tabelle 3 Kryptografische Geheimnisse

Auf die Frage, was für Informationen bezüglich den Keys relevant sein könnten, zeichnet Frau Stoppel eine Liste auf das Whiteboard im Sitzungszimmer:

-

Kryptografischer Algorithmus

-

Länge von Keys

-

Erstellungsdatum

-

Expiration-Datum

-

Versionen-Nr. (z. B. bei rotierten Keys)

- Schlüsselzustand (nicht aktiv, aktiv, suspendiert, kompromittiert, expired)

Kryptografische Devices

Es hilft, zu wissen, wonach gesucht wird. Es gibt eine ganze Reihe von kryptografischen Devices, die zu unserem Krypto-Ökosystem gehören:

|

Device |

Beschrieb |

Zweck |

Detektion möglich |

|

HSM |

Hardware-Security-Module |

|

Ja |

|

Hardware-Verschlüsselung |

Verschlüsselung einer Verbindung. |

Einen oder mehrere Endpunkte über eine verschlüsselte Verbindung anbinden. |

Ja |

|

Smart Card Dongle |

|

Authentisierung, Signierung, Transaktions-Sicherheit.

|

Schwierig, da mobiles Device. |

|

Trusted Plattform Module (TPM) |

Im TPM werden Schlüssel und Zertifikate sicher gespeichert. Mit diesen werden kryptografische Funktionen durchgeführt. TPM sind im FIPS-Standard nach Sicherheitsstufen klassifiziert. Billigere Devices können die Funktionalität des Crypto Chips in Software emulieren. |

Sicherer Startup von Systemen.

Beherrscht verschiedene kryptografische Algorithmen.

|

Ja |

|

Crypto Chip |

Spezialisierte Chips wie sie häufig in IoT Geräten verwendet werden. |

Offloading von Kryptografie aus Performance-Gründen. |

Nur wenn Device an das Netzwerk angebunden ist und Einsicht in die Konfiguration ermöglicht. |

Tabelle 4 Kryptografische Devices

Speicherort von Geheimnissen

Die Art und Weise, wie Geheimnisse gespeichert werden, hat einen wesentlichen Einfluss auf die Sicherheit der verwendeten Kryptografie. Darum muss auch der Speicherort im Krypto-Inventar festgehalten werden.

| Speicherort | Erklärung |

|

Hardware-Security-Module (HSM) |

Schlüssel werden innerhalb des HSM erzeugt und verlassen dieses normalerweise nicht. |

|

In Key Stores |

Key Stores wie z.B. der Java Key Store sind Files, in denen Geheimnisse abgelegt sind. Der Java Key Store kann mit einem Passwort geschützt werden. Ein erweiterter Schutz ist durch die Vergabe von File-System-Zugriffsrechten möglich. |

|

Plugable Devices |

Geheimnisse können auch in einsteckbaren Devices oder Smartcards abgelegt sein. Die Geheimnisse sind z. B. ein Zertifikat und der zugehörige private Schlüssel oder Biometrie. |

|

Im Kopf |

Häufig ist das Geheimnis im Kopf eines Users abgespeichert. |

|

Im Source Code |

Das sollte nicht der Fall sein, kommt jedoch vor. Z.B. für die Etablierung einer Verbindung zur Datenbank. |

|

In Passwortmanagern |

In Passwortmanagern können beliebige Geheimnisse abgelegt werden. |

Tabelle 5 Speicherort von Geheimnissen

Implementierung von kryptografischen Algorithmen

Kryptografische Algorithmen können von Entwicklerinnen auf unterschiedliche Art und Weise implementiert werden.

| Implementierung mit | Erklärung |

|

Library |

Es wird eine kryptografische Library verwendet.

|

|

Im Anwendungscode |

Kryptografische Funktionen können im Anwendungscode selbst implementiert sein. |

|

API |

Lokale API-Aufrufe gegenüber einer Library oder remote Aufrufe an einen kryptografischen Service. |

Tabelle 6 Implementierungsorte kryptografischer Algorithmen

Protokolle für Kryptografie

Es gibt kryptographische Protokolle für verschiedene Bedürfnisse. Protokolle sind durch die Analyse des Netzwerkverkehr detektierbar. Dadurch lässt sich bereits ein guter Überblick über die Protokolle gewinnen. Hier einige Vertreter:

| Protokoll | Erklärung |

|

Internet Protocol Security |

Erlaubt eine Virtual Private Network (VPN) Verbindung. |

|

Kerberos |

Protokoll zur Authentisierung, das im Unix- und Windows Umfeld verwendet wird. |

|

Point-to-Point Protocol (PPP) |

Layer 2 Protocol für Authentisierung und Verschlüsselung. |

|

Secure Shell (SSH) |

Remote Login und Ausführung von Befehlen auf einem Remote Host. |

|

Transport Layer Security (TLS) |

Sichere Kommunikation über ein Netzwerk. |

|

Key Management Interface Protocol (KMIP) |

Ein Protokoll zur Schlüsselverwaltung und Durchführung kryptografischer Operationen. KMIP wird im 2. Blog vertieft besprochen. |

Tabelle 7 Protokolle im Bereich Kryptografie

Datenerhebung

Frau Stachelig, die CEO, findet das alles schön und gut. Nur kann sie sich nicht vorstellen, wie diese Informationen bei der Laubhaufen AG automatisiert gewonnen werden könnten.

Die Architektin erklärt, dass es zwei Möglichkeiten für die Informationssammlung gibt: Scanning und Agenten. Beides hat Vor- und Nachteile, die sie hier zusammenfasst:

| Kriterium |

Scanning |

Agent |

|

Einfache Handhabung |

Scanning benötigt nur den Scan-Server und eine offene Netzwerkverbindung zum Ziel. |

Agenten werden auf dem Zielsystem installiert.g |

|

Gewonnene Informationen |

Es können die Informationen gewonnen werden, die über das Netzwerk erhältlich sind (mit oder ohne Login). |

Der Agent gewährt einen tieferen Einblick in das Zielsystem. |

|

Anwendungsbereiche |

|

Vertiefte Analyse. |

Tabelle 8 Scanning vs. Agenten

Fünf Gründe für den Krypto-Agilitäts-Ansatz

Es ist nun klarer, dass es einiges an Informationen zu den Krypto-Assets gibt. Bleibt abschliessend die Frage zu klären: Wozu soll das alles gut sein?

Praktischer Nutzen I: Risikobewertung

Die gewonnenen Informationen lassen sich für die Risikobestimmung nutzen. So können neue Vulnerabilities aufgrund der zugeordneten Verletzlichkeit priorisiert behoben werden.

Frau Stoppel zeigt eine (sehr) pragmatische Formel zur Risikobestimmung, die auf den gewonnenen Informationen basiert. Die Einstufung erfolgt anhand einer Skala 1-4 für die Werte tief, mittel, hoch und sehr hoch.

| Einflussfaktor | Beispiele |

|

Schutzbedarf eines Assets |

Schutzbedarf eines Assets:

Schutzbedarf der in dem Asset gespeicherten Information:

|

|

Abhängige Systeme |

Verbindungen zu anderen Assets (Systemen):

|

|

Schweregrad der Vulnerability |

CVE, Information aus relevanten Quellen. |

|

Exponiertheit (Angeifbarkeit) |

Erreichbarkeit eines Systems für einen Angreifer. |

Tabelle 9 Einflussfaktoren Risikobewertung

Zur Illustration ein paar Beispiele. Die Werte wurden gemäss dem oben genannten Schema quantifiziert.

| Asset | Schutzbedarf des Assets | Abhängige Systeme | Schweregrad der Vulnerability | Exponiertheit (Angreifbarkeit) | Punkte (Verletzlichkeit) |

|

AD |

4 |

4 |

2 |

3 |

96 |

|

Customer DB |

4 |

1 |

1 |

2 |

8 |

|

JIRA |

2 |

3 |

4 |

1 |

24 |

|

Open SSL Library |

4 |

4 |

4 |

4 |

256 |

Tabelle 10 Beispiele Risikobewertung

Praktischer Nutzen II: Abfragen und Compliance

Aus dem Krypto-Inventar können Abfragen Auskunft geben über:

• Veraltete oder schwache kryptografische Algorithmen

• Veraltete Libraries

• Rotationsbedarf von Schlüsseln

• Speicherorte von Geheimnissen

Damit können Compliance-Fragen beantwortet und Reports erzeugt werden. Zudem kann eine Roadmap für den Ersatz von kryptografischen Algorithmen mit den zu erwartenden Aufwänden definiert werden.

Praktischer Nutzen III: Key Management

Informationen über kryptografische Geheimnisse erleichtern das Key Management, indem relevante Informationen, z.B. zu den verwendeten Keys, vorliegen.

Praktischer Nutzen IV: Patching

Die Informationen im Krypto-Inventar sind eine gute Grundlage für das Patching. Die Kryptografie-Attribute der relevanten Komponenten sind darin gespeichert. Abfragen wie «Zeige alle Systeme auf denen MD5 als Hash-Algorithmus verwendet wird», ermöglichen die Migration auf einen aktuellen Algorithmus.

Erinnern Sie sich noch, wie Herr Mehlwurm seine Liste für die «Hot Mission» durchging? Er sinniert: Wenn die Laubhaufen AG ein Krypto-Inventar hätte, sähen die Arbeitsschritte wie folgt aus:

| Vorgehensschritt | Mit Kryptografie-Inventar |

|

Betroffene Komponenten identifizieren. |

Konsultieren Kryptografie-Inventar. |

|

Owner der Komponenten finden. |

Nachsehen im Kryptografie-Inventar. |

|

Beheben der Vulnerability |

Je nach Vulnerability dezentral vorgenommen:

Zentral vorgenommen:

|

|

Testen und Deployen |

Manuelles Testen und Deployment der Patches oder Konfigurations-Anpassungen. |

|

Vorbereiten der Kundenkommunikation |

Generieren von Reports aus der Crypto Agility Lösung. |

Tabelle 11 Vorgehensschritte mit Krypto-Inventar

Praktischer Nutzen V: Crypto Bill of Material

Die Laubhaufen AG als Herstellerin von mobilen Laubhaufen und Igelhäusern muss die EU-Gesetzgebung für Exporte in den EU-Raum befolgen. Die Laubhaufen-Produkte übermitteln Telemetriedaten wie Standort, Temperatur und Betriebsstunden an die Laubhaufen AG. Herr Mehlwurm zitiert aus dem Verordnungsvorschlag des Europäischen Parlaments und des Rates betreffend Cybersicherheitsanforderungen:

Artikel 2, Anwendungsbereich (1):

«Diese Verordnung gilt für Produkte mit digitalen Elementen, deren bestimmungsgemäße oder vernünftigerweise vorhersehbare Verwendung eine direkte oder indirekte logische oder physische Datenverbindung mit einem Gerät oder Netz einschließt».

Er fährt fort: Das Crypto Bill of Material CBOM ist eine Erweiterung des Software-Bill-of-Materials-Konzepts (SBOM). Darin werden Software-Stücklisten, die eine formale Aufzeichnung der Einzelheiten und Lieferkettenbeziehungen der Komponenten, die in den Softwareelementen eines Produkts mit digitalen Elementen enthalten sind, geführt.

Zum Schluss erklärt Herr Mehlwurm den Bezug zur Cyber-Security, der aus den Erwägungsgründen der Verordnung ersichtlich wird: «Zur Erleichterung der Schwachstellenanalyse sollten die Hersteller feststellen und dokumentieren, welche Komponenten in den Produkten mit digitalen Elementen enthalten sind, und dazu gegebenenfalls eine Software-Stückliste aufstellen. Eine Software-Stückliste kann denjenigen, die Software herstellen, kaufen und betreiben, Informationen vermitteln, die ihr Verständnis der Lieferkette verbessern. Was für sie wiederum zahlreiche Vorteile mit sich bringt und vor allem Herstellern und Nutzern hilft, bekannte neu auftretende Schwachstellen und Risiken zu verfolgen. Für die Hersteller ist es besonders wichtig, sich zu vergewissern, dass ihre Produkte keine anfälligen Komponenten enthalten, die von Dritten entwickelt wurden.»

Crypto Agility als Chance

Die Führungsigel halten Crypto Agility für einen guten Ansatz. Nicht immer haben Herr Mehlwurm (CISO) und Frau Stoppel das Blatt im selben Laubhaufen. In diesem Falle sieht der CISO die Chance, sich in Zukunft die Arbeit erleichtern und stressige Abklärungen vermeiden zu können. Nur die Schritte beim «Beheben der Vulnerability» und «Testen und Deployen» hätten alle gerne vereinfacht. Sie nehmen sich vor, Massnahmen dazu als Pendenz im Auge zu behalten. Ausserdem sollte der Key-Management-Prozess stärker automatisiert werden. Denn noch verwendet die CISO-Truppe der Laubhaufen AG zu viel Zeit mit dem Ersatz von Schlüsseln und Zertifikaten.

Für die Führungsigel ist das kein Grund zur Sorge: Sie haben zu diesem Thema bereits einige Optimierungsideen auf Lager.

In einem weiteren Schritt gehen die Igel das Thema Crypto Agility «Ready»-Architektur und -Automatisierung an. Wie die Igel der Laubhaufen AG diese Herausforderung meistern, erfahren Sie im zweiten Teil dieser Blogserie.

Interessiert, Ihre IT-Infrastruktur kryptografisch agil zu gestalten und auf das nächste Sicherheitslevel zu heben? Wir stehen Ihnen gerne zur Seite, um die vielfältigen Herausforderungen der Crypto Agility zu bewältigen.

Unser Ansatz umfasst eine gründliche Analyse Ihrer bestehenden Architektur, wobei wir uns besonders auf die Crypto Agility Readiness konzentrieren. Mit Ihnen zusammen entwickeln wir ein detailliertes Stärken-Schwächen-Profil. Basierend auf der kryptografischen Bestandesaufnahme identifizieren wir Entwicklungs- und Optimierungsmöglichkeiten, sodass Sie die Transition in Richtung Crypto Agility Schritt um Schritt vollziehen. Letztendlich ist unser Ziel, Ihre IT-Architektur sicher und gestärkt in die Cyber-Landschaft zu integrieren.

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!