InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Dunkle Wolken am Security-Himmel – Kompromittierung von Azure-Accounts

Das CSIRT der InfoGuard hat in den letzten Monaten verschiedene Cybervorfälle im Azure Umfeld bearbeitet, primär im Umfeld der sogenannten «Business E-Mail Compromise». Mehr dazu im aktuellen Blogartikel von Stephan Berger, Senior Cyber Security Analyst bei InfoGuard.

Was ist Business E-Mail Compromise?

Ein Angreifer verschafft sich bei einem Business E-Mail Compromise zuerst Zugang auf ein E-Mail-Konto einer Unternehmung. In früheren Jahren war dieser Weg primär über die OWA (Outlook Web Access) Schnittstelle möglich, welche den Angestellten die Möglichkeit gab, die Firmen-E-Mails auch von unterwegs abzurufen. Mit der Auslagerung vieler Dienste in die Microsoft Cloud, unter anderem Exchange Online, haben Angreifer wieder neue Möglichkeiten erhalten, um Firmen-Accounts zu kompromittieren und auf diesem Weg Zugriff auf E-Mails des kompromittierten Benutzers zu erhalten.

In wenigen Fällen versenden die Angreifer über das kompromittierte Mail-Konto Phishing-Nachrichten an diverse E-Mail-Adressen vom kompromittieren Benutzern. Meistens jedoch beweisen die Angreifer Geduld, indem sie monatelang die Konversationen (also die eingehenden und ausgehenden Mails) im Postfach beobachten, und auf eine Gelegenheit warten, um sich in eine legitime Mail-Konversation einzuklinken. Das finale Ziel der Angreifer ist die finanzielle Bereicherung, in dem legitime Rechnungen gefälscht werden oder Konto-Nummern für eine Überweisung angepasst werden. Diese Täuschungen werden vielfach durch neu registrierte Domains erreicht, die der Domain der kompromittierten Mailbox täuschend ähnlich ist.

Der Real-Life Case aus dem CSIRT

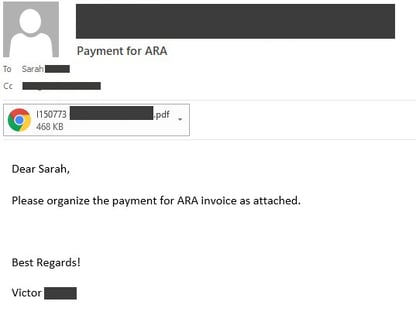

Der folgende Real-Life Case zeigt das Vorgehen der Angreifer bei einem Business E-Mail Compromise deutlich. In einer in diesem Jahr durchgeführten Mailbox-Kompromittierung waren die Angreifer bereits wochenlang die Kommunikation am Mitlesen, wie aufgrund der vorhandenen Aufzeichnungen der Logins herausgefunden werden konnte. Abbildung 1 zeigt ein Original-E-Mail mit einer angehängten PDF Rechnung des kompromittierten Benutzers.

Abbildung 1: Original E-Mail mit der angehängten Rechnung

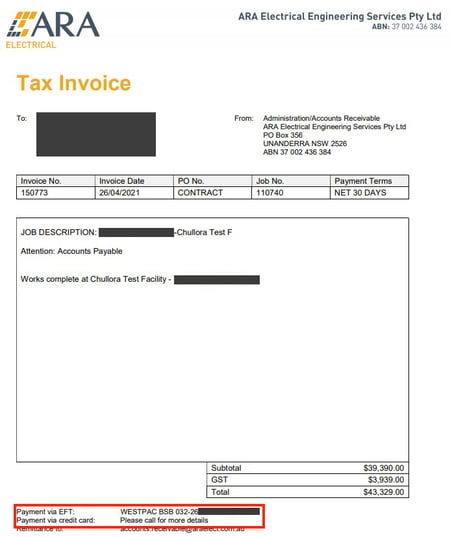

In Abbildung 2 ist die Original-Rechnung abgebildet und in Rot umrandet die Kontoangaben einer australischen Bank.

Abbildung 2: Original-Rechnung

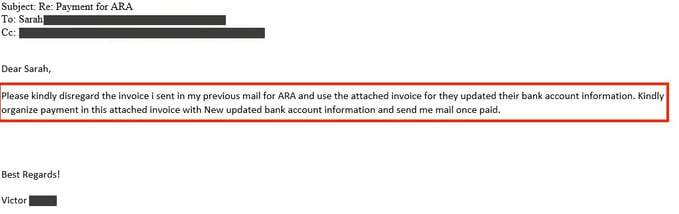

Einen Tag nach dem ersten E-Mail versendete der Angreifer das E-Mail in Abbildung 3, mit dem Hinweis, dass die gestern versendete Rechnung ignoriert und die neu angehängte Rechnung für die Bezahlung verwendet werden soll.

Abbildung 3: E-Mail des Angreifers mit einer neuen Rechnung

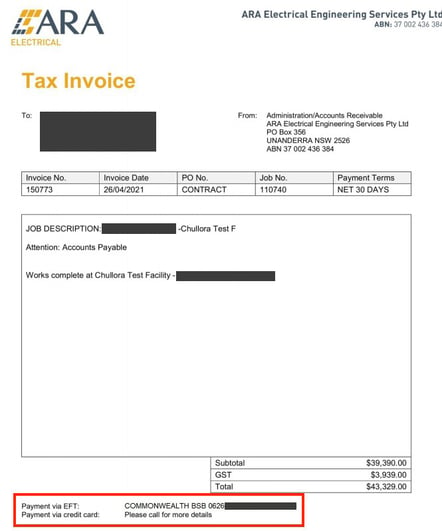

Abbildung 4 zeigt die gefälschte Rechnung, welche exakt gleich aussieht, wie die Erste. Nur der Name der Bank und die Konto-Nummer haben gewechselt.

Abbildung 4: Gefälschte Rechnung mit angepassten Konto-Angaben

Die Analyse der gefälschten PDF-Datei hat gezeigt, dass der Angreifer sich sehr wahrscheinlich ein Screenshot der echten Rechnung gemacht hat, diese in einem Bildbearbeitungsprogramm abgeändert hat, und danach vom Bild ein PDF erstellt hat. Dies zeigte die Auswertung der Metadaten der gefälschten Rechnung. Hierzu werden nur folgende zwei Tools benötigt:

- Creator: 3-Heights(TM) Image to PDF Converter 5.9.1.5

- Producer: 3-Heights(TM) Image to PDF Converter Shell 5.9.1.5

Wie erkenne ich einen kompromittierten Azure-Account?

Eine einfache und relativ zuverlässige Möglichkeit, kompromittierte Azure-Accounts zu identifizieren, wird über die «Risky Sign-Ins» von Microsoft ermöglicht. Nach dem Authentisieren am entsprechenden Azure-Tenant, kann der Report unter dem Pfad Azure Active Directory – Security – Risky Sign-Ins eingesehen werden. Ein kleiner Ausschnitt dieses potenziell riskanten Logins von Benutzern ist in Abbildung 5 ersichtlich.

Abbildung 5: Risky Sign-Ins Ausschnitt mit Logins aus England

Zudem zeichnet Azure, je nach Lizenz, die Anmeldedaten der Benutzer für einen kürzeren oder dementsprechend längeren Zeitraum auf (unter dem Pfad Azure Active Directory – Sign-In Logs). Diese «Sign-In Logs» können einfach über das Web-GUI mit Filtern durchsucht werden und können auch Hinweise auf eine Kompromittierung liefern. Als Startpunkt eignen sich die Durchsicht der Logins aus fremden Ländern, wo keine Filiale der Firma oder eine Tochterfirma vorhanden ist.

Neu erstellte Mail-Regeln

Nach einer Kompromittierung eines Accounts resp. einer Mailbox installieren sich Angreifer in vielen Fällen zusätzliche Mailbox-Regeln, die eingehende E-Mails nach gewissen Kriterien durchsuchen. Zum Beispiel hat InfoGuard bei diversen Fällen eine Regel entdeckt, die eingehende E-Mails nach verschiedenen Keywords wie «Invoice», «IBAN» oder «Account» durchsucht. Diese E-Mails werden automatisch durch die Mailbox-Regeln in den Spam-Folder verschoben, damit die Angreifer genügend Zeit haben, um sich in die (legitime) Mail-Konversation einzuklinken.

Doch Vorsicht! Auch nach der Identifizierung eines kompromittieren Accounts ist eine einfache Passwort-Änderung des Benutzeraccounts nicht ausreichend, sondern es müssen einerseits alle aktiven Sessions des Benutzers terminiert und andererseits noch weitere Analysen durchgeführt werden, wie z.B. die oben vorgestellte Überprüfung der Inbox-Regeln.

Jedoch haben Angreifer vielfältige Möglichkeiten, sich in einer Azure-Umgebung einzunisten, angefangen vom Hinzufügen eines neuen Gerätes in das Azure-AD bis zu der Installation einer Azure-App, die den Angreifern volle Kontrolle über das Postfach resp. den Azure-Account geben würde, und zwar auch noch nach der Rücksetzung vom Passwort.

Empfehlungen unseres Incident Response Teams

Unser Incident Response Team empfiehlt Ihnen folgende Sicherheitsmassnahmen, um die Sicherheit vor einer Kompromittierung zu erhöhen:

-

Überwachen der Risk-Sign-Ins: Innerhalb vom Azure-Portal werden verdächtige Sign-Ins von Benutzern protokolliert. Wir empfehlen das periodische analysieren der Risky-Sign-Ins, um frühzeitig kompromittierte Accounts zu entdecken, und entsprechend darauf reagieren zu können.

-

MFA (Multi-Factor-Authentication): Durch die Verwendung eines zweiten Faktors (SMS, Authenticator App) kann der Impact von einem Verlust eines Passwortes von einem Benutzer (z.B. durch Phishing oder eine Infektion vom Computer) abgemildert werden. Auch wenn ein Angreifer im Besitz eines gültigen Passwortes für einen Benutzeraccount wäre, müsste er für ein erfolgreiches Login auch noch im Besitz des Mobiltelefons des Benutzers sein (am besten wird das Authenticator App eingesetzt, damit die Gefahren von SMS auch mitigiert sind). Wichtig: Der zweite Faktor müsste überall dort eingesetzt werden, wo sich Benutzer einloggen können (VPN, Web-Mail, etc.), um eine flächendeckende Sicherheit zu gewährleisten.

-

Typosquatting-Überwachung: In vielen Fällen übernehmen Cyber Kriminelle Mailboxen, um diese zu überwachen, insbesondere auf neu eingehende E-Mails mit Bezug zu Rechnungen und Kontodaten. Ziel der Angreifer ist es, sich in die (legitime) E-Mail-Konversation einzuklinken, um z.B. das Konto einer bestehenden Rechnung zu ändern. Dieses Schema ist, wie oben erwähnt unter «Business E-Mail Compromise (BEC)» bekannt. Zu diesem Zweck registrieren die Angreifer eine neue Domain, die ähnlich aussieht wie die Domain des Original-Postfachs.

InfoGuard bietet eine gezielte Überwachung von Kundendomains an, um diese sogenannten Typosquatting-Angriffe zu erkennen und zu verhindern. Wenn eine solche Typosquatting-Domain registriert wird, wird der Kunde informiert und kann Abwehrmassnahmen auf seiner Infrastruktur einleiten (z.B. Blockierung der Domain auf dem Proxy, kein Empfang von E-Mails von dieser Domain, etc.)

Haben Sie den Verdacht, dass Ihr Azure-Tenant gehackt wurde? Unser Incident Response Experten im CSIRT verfügen über das Experten-Wissen im Bereich der Untersuchung von Azure-Kompromittierungen. Gerne überprüfen wir mittels eines Compromise Assessments auch Ihren Azure-Tenant auf gehackte Accounts.

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!