InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Honeypots zeigen, wie unsicher das Internet ist – und wie SCION das Angriffsrisiko reduziert

Deshalb haben wir beschlossen, genauer hinzuschauen. Wir haben ein Honeypot-Experiment entwickelt, bei dem wir das Risiko der Angriffsfläche in drei verschiedenen Netzwerken verglichen haben. Welche Erkenntnisse wir daraus geschlossen haben und was dies für Sie bedeutet, haben wir in diesem Blog-Beitrag zusammengetragen.

Das Internet als Rückgrat der Cyber-Kriminalität

Unser Ziel mit dem Honeypot-Experiment war es, den aktuellen Stand der Sicherheit des Internets zu analysieren und daraus Schlüsse zu ziehen, was SCION anders macht und welche Vorteile es bietet. SCION wurde an der ETH Zürich entwickelt und ist ein sicheres und zuverlässiges Inter-Domain-Routing-Protokoll, das von Anfang an darauf ausgelegt war, die Kontrolle über das Netzwerk und die Transparenz für die User zu verbessern.

Zu diesem Zweck sind wir eine Partnerschaft mit Anapaya eingegangen, dem ersten und einzigen kommerziellen Anbieter von SCION. Die Einrichtung des SCION-Honeypots wurde durch die EDGE- und GATE-Lösung von Anapaya ermöglicht.

Lassen Sie uns mit einer prägnanten Aussage von Ernesto Hartmann, unserem Chief Cyber Defence Officer, auf den Punkt kommen:

«Im Rahmen unserer Incident-Response-Tätigkeit haben wir den Business Case der Cyber-Kriminalität untersucht. Dabei haben wir festgestellt, dass wir mit einem gesellschaftlichen Problem konfrontiert sind. Es ist nicht nur eine Herausforderung für Unternehmen, sondern auch für uns als Einzelpersonen. Wenn wir das Potenzial der Cyber-Kriminalität betrachten, stellen wir fest, dass der potenzielle Kundenstamm aufgrund des globalen Internetzugangs die halbe Welt umfasst. Das Internet ist also das Rückgrat der Cyber-Kriminalität.»

Der Status Quo: Wie Angreifer in Ihre Infrastruktur eindringen

Von allen Vorfällen, die wir im Jahr 2022 bearbeitet haben, waren 40 Prozent auf ausnutzbare Schwachstellen in Systemen zurückzuführen, die mit dem Internet verbunden sind. Es folgen Angriffe auf die Multi-Faktor-Authentifizierung (30%), Phishing (27%) und die Lieferkette (3%).

Die drei wichtigsten Trends in Bezug auf die Verwundbarkeit von mit dem Internet verbundenen Systemen sind:

- Entwicklung von Ransomware: Ransomware entwickelt sich häufig von einer einfachen zu einer doppelten Erpressung, bei der die Bedrohungen zusätzlich zur Systemverfügbarkeit auch die Vertraulichkeit der Daten gefährden (um die Wahrscheinlichkeit einer Zahlung zu erhöhen).

- Cloud-Kompromittierungen: Die Verlagerung hin zu Cloud-Technologien führt zu einer Zunahme von Cloud-Kompromittierungen, insbesondere Betrugsfällen und Business-E-Mail-Compromise-Attacken. So wurde beispielsweise eine 5-Millionen-Überweisung an die falsche IBAN-Nummer geleitet, nachdem in das System eingedrungen worden war. Diesen Angriffstyp sehen wir immer wieder.

- Zero-Day-Schwachstellen: Zero-Day-Exploits werden ebenfalls immer komplexer, da Hacker im Grunde viele Möglichkeiten haben, die auf solchen Exploits basieren. Selbst wenn Sie die Schwachstelle in Ihrem Netzwerk finden und beheben, haben die Angreifer diese vielleicht schon ausgenutzt.

Alle drei Trends zeigen uns, dass Software-Schwachstellen, zu denen System-, Anwendungs- und Netzwerkschwachstellen gehören, der bevorzugte Einstiegspunkt für Angreifer sind. Mathias Fuchs, unser VP Investigations & Intelligence, drückt es so aus:

«Die meisten Kriminellen sind Opportunisten, sie agieren wie Geier. Und das Internet ist heute voller Gelegenheiten. Was wir jetzt beachten müssen, ist, dass das Risiko eines Angriffs steigt und die Zeit drängt. Die Angriffe werden raffinierter und automatisierter als je zuvor. Dies erfordert eine klare und entschlossene Reaktion: Es ist an der Zeit, Ihre peripheren Dienste zu schützen. Das Internet «aufzurüsten» ist eine gute Möglichkeit, die Wahrscheinlichkeit eines erfolgreichen Angriffs zu verringern.»

Der Beweis liegt im Honeypot: Die Angriffsfläche im Internet im Vergleich zu SCION

In unserem Honeypot-Experiment wollten wir die Unterschiede in der Angriffsfläche zwischen dem Internet und SCION sichtbar machen. Ein Honeypot ist ein an ein Netzwerk angeschlossenes System, das dazu dient, potenzielle Angreifer anzulocken, indem es die Eigenschaften eines echten lukrativen Systems oder Netzwerks imitiert.

Die Frage ist: Wie stark verändert sich die Angriffsfläche für böswillige Angreifer, in Abhängigkeit von der Art des Netzes, mit dem sie sich verbinden?

Der Aufbau: Ein Honeypot in der Azure Cloud, einer in einem Schweizer Privatnetzwerk und einer auf SCION mit Anapaya EDGE, der nur über Anapaya GATE erreichbar ist.

Exponierte Dienste: Auf jedem Honeypot läuft das Secure Shell-Protokoll (SSH), ein kryptografisches Netzwerkprotokoll für den sicheren Betrieb von Netzwerkdiensten über ein unsicheres Netzwerk, sowie ein Telnet-Dienst, ein Dienst, der häufig für Angriffe ausgenutzt wird.

Honeypot-Daten erklärt:

Diese Honeypots bilden die Art der Kriminalität, die derzeit im Internet stattfindet, perfekt nach. Der betrachtete Zeitraum ist November bis Dezember 2023.

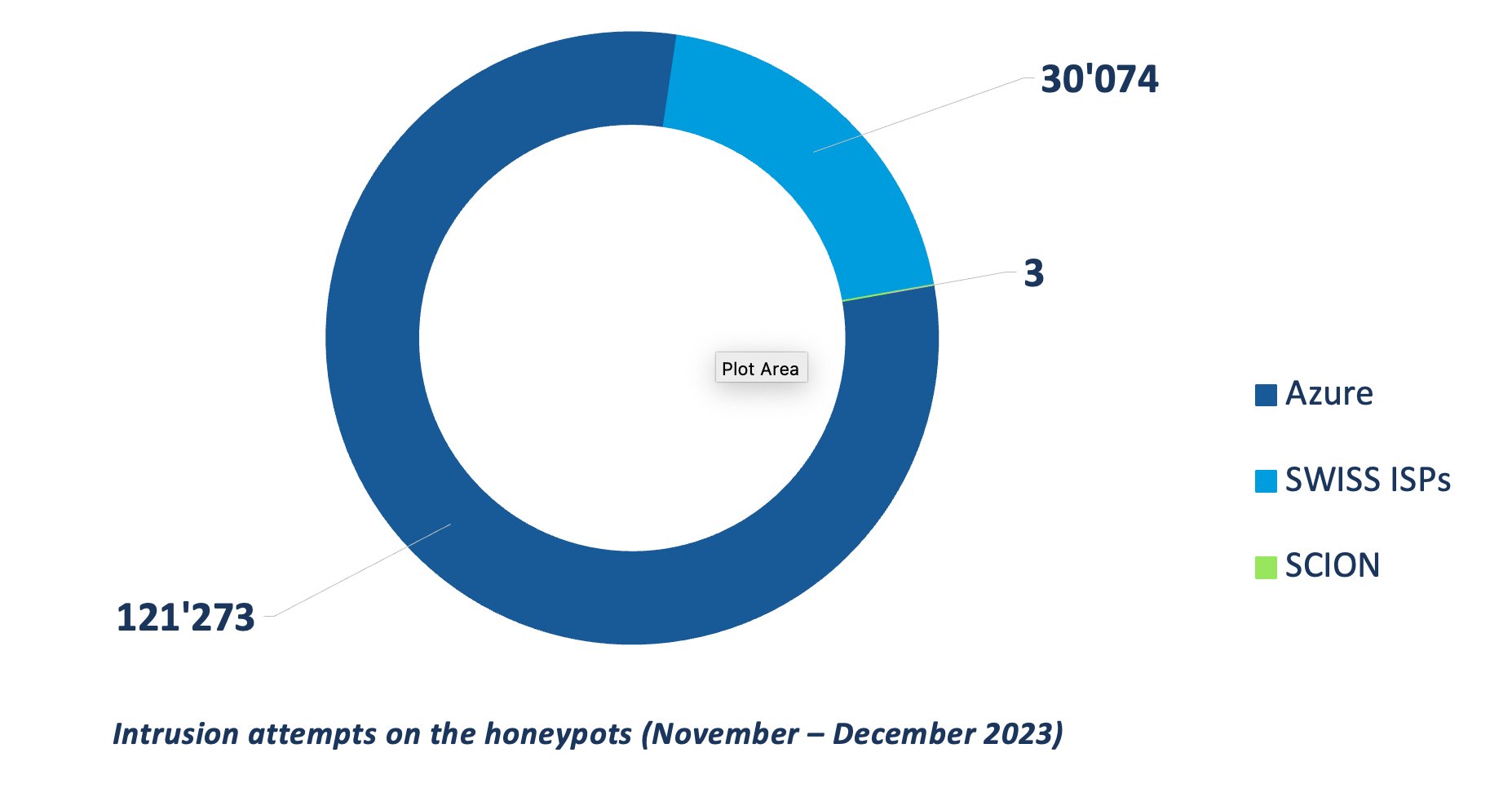

Die Antwort auf die Frage, wie gross die Angriffsfläche ist, variiert je nach Netzwerk sehr stark! Viel grösser als wir erwartet haben. Die Angriffsfläche auf SCION ist im untersuchten Zeitraum bis zu 40‘000 mal kleiner als auf Azure und 10’000 mal kleiner als auf dem Schweizer Netzwerk.

- Insgesamt gab es auf dem SCION-Honeypot nur 3 Einbruchsversuche, während es auf Azure ca. 121’000 und auf dem Schweizer Honeypot 30’000 waren.

- Wir können mit ziemlicher Sicherheit sagen, dass das SCION-Netzwerk wahrscheinlich von Akteuren aus der Schweiz angegriffen wurde.

- Die untenstehende Grafik zeigt die Verteilung auf die drei Honeypots und die Gesamtzahl der Einbruchsversuche:

Quelle: Anapaya Systems AG

Die nachfolgende Tabelle zeigt die Verteilung der Einbruchsversuche auf die untersuchten Dienste (SSH vs. Telnet). Besonders interessant ist hierbei, dass die Telnet-Vorfälle zwischen Azure und dem Schweizer Netzwerk vergleichbar sind. Dies deutet darauf hin, dass die Hacker wahrscheinlich wissen, dass Honeypots in solchen Fällen als Taktik eingesetzt werden.

| Honeypot-Netzwerk | SSH > Eindringversuche | Telnet > Eindringversuche |

| Azure | 111’846 | 9’427 |

| Schweizer ISPs | 22’829 | 7’245 |

| SCION | 1 | 2 |

Quelle: Anapaya Systems AG

Geringere Angriffsfläche bei SCION im Vergleich zum privaten Schweizer Netz

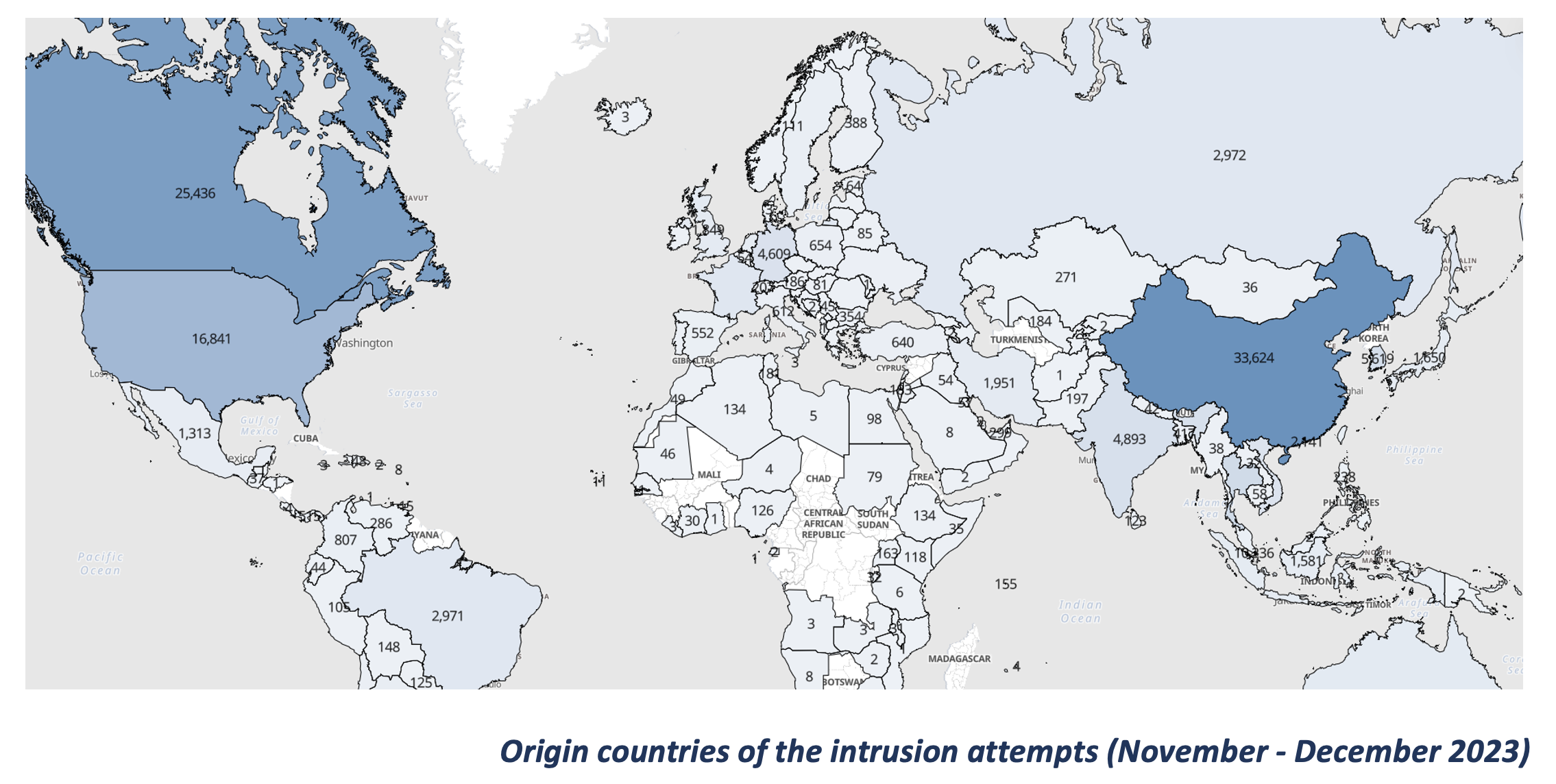

Wir können auch nachverfolgen, woher die IP-Adressen der bösartigen Aktivitäten stammen. Die meisten stammen aus China, Kanada, den USA und Singapur. Nur wenige stammen aus der Schweiz, d.h., die Angriffsfläche könnte deutlich reduziert werden, wenn der Netzwerkzugriff auf die Schweiz beschränkt würde. Zudem sehen wir einen grossen Unterschied bei den Eindringversuchen aus der Schweiz heraus: 3 auf SCION und 30’000 auf das Schweizer Netzwerk. Wenn wir die IP-Adressen der Angreifer betrachten, sehen wir, dass nur 207 IP-Adressen aus der Schweiz, die restlichen mehr als 151’000 IP-Adressen aus dem Ausland stammen.

Quelle: Anapaya Systems AG

Die «Lessons learned»: Gezielt vorgehen und die Angriffsfläche minimieren

Wenngleich es schwierig ist, die Angriffsfläche eines Unternehmens genau zu bestimmen, gilt in der Praxis: Je grösser das Netzwerk, desto höher das Risiko. Was ist der einfachste Weg, dieses Risiko zu reduzieren? Gehen Sie strategisch mit Ihrem Netzwerk um. Die meisten Geschäftsanwendungen müssen nicht für jeden auf der Welt zugänglich sein – auch nicht remote.

Quelle: Anapaya Systems AG

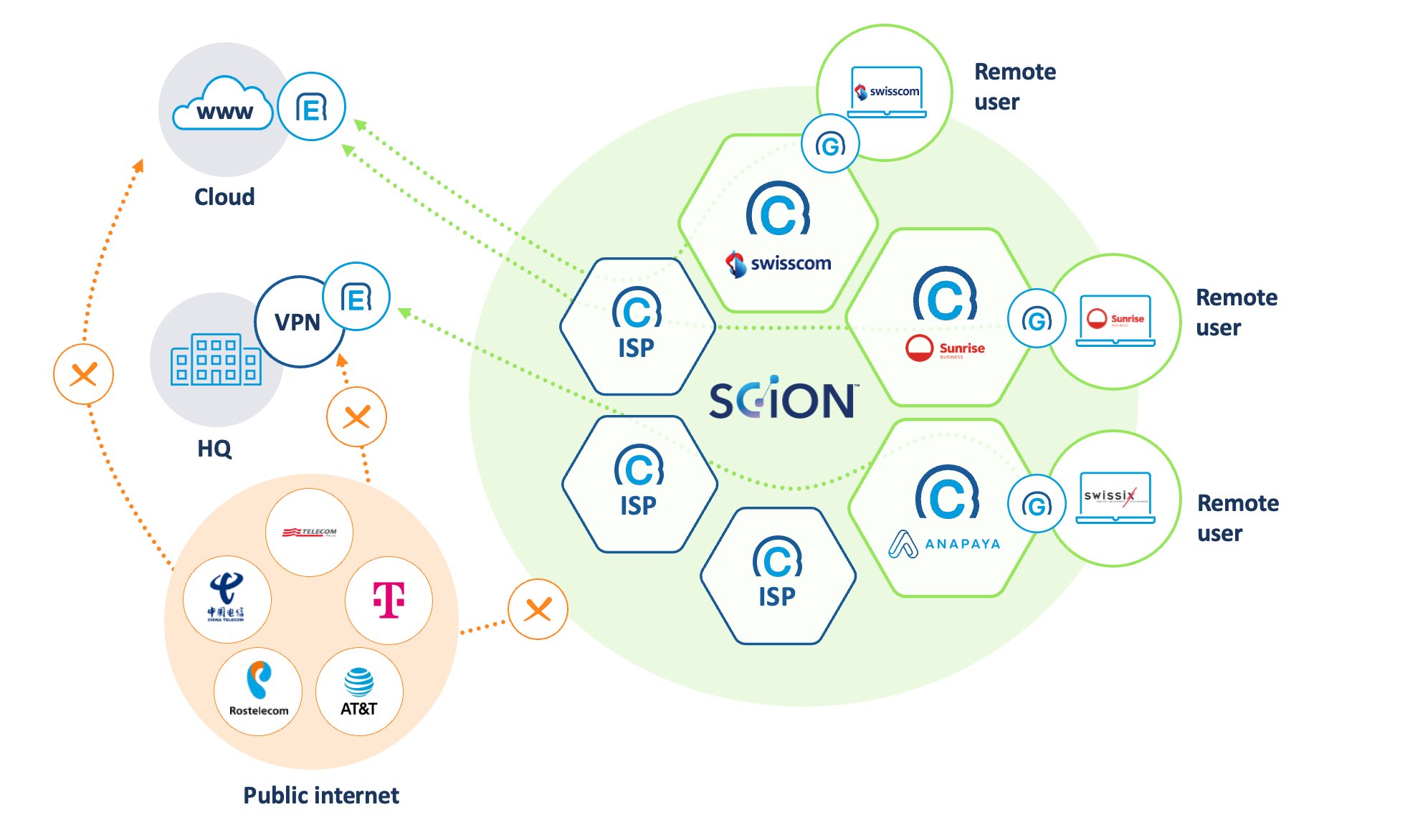

Die Architektur von SCION verlangt von den Unternehmen, ihre Netzwerke zu überdenken und neu zu gestalten, wobei der Schwerpunkt auf dem geografischen Aspekt liegt. Entscheiden Sie strategisch, welche Services für alle sichtbar sind und was nur für ausgewählte ISPs und deren Remote-Benutzer auf SCION sichtbar gemacht werden soll. Die Tatsache, dass das Angriffsrisiko auf SCION so viel geringer ist (sowohl im Vergleich zu Azure als auch zum Schweizer Netzwerk), bedeutet, dass Sie mehr Ressourcen für die Bedrohungen aufwenden können, die dennoch einen Weg finden. Kurz gesagt, es ist einfacher und kostengünstiger, 3 Treffer zu überwachen und zu verfolgen als 30’000 oder – noch schlimmer – 121’000!

Anwendungsfälle für SCION

SCION ist eine robuste Lösung. Aber Sie müssen auch überlegen, ob sie für Ihr Unternehmen geeignet ist. Wenn SCION der sichere Weg für Ihr Unternehmen ist, dann sind Anapaya und InfoGuard die Landkarte, die Ihnen hilft, diesen Weg zu beschreiten. Sie können Ihren kritischen Dienst – sei es ein IoT-Dienst, eine Website oder ein VPN – innerhalb des SCION-Netzwerks absichern, indem Sie Anapaya EDGE nutzen und dann nur den Datenverkehr von ausgewählten SCION-konformen ISPs über Anapaya GATE auf diese Dienste zugreifen lassen. In der Aufzeichnung zum diesjährigen InfoGuard Innovation Day erfahren Sie mehr zu dieser innovativen Lösung!

Managed SCION-Edge von InfoGuard

Anapaya kombiniert die Sicherheit privater Netze mit der Flexibilität des Internets. Die Lösung bietet Unternehmen die Möglichkeit, User, Partner und Kunden mit ihren Anwendungen und Ressourcen auf eine zuverlässigere, effizientere und sicherere Weise zu verbinden, als es bisher denkbar war. Die Verbindung zwischen Ihrer Infrastruktur und dem SCION Netzwerk Provider wird durch den InfoGuard Service Edge als «SCION-Netzwerk-Gateway» sichergestellt. Der InfoGuard Managed Service basiert auf einem Hardware-Switch von Extreme Networks mit einer darauf installierten virtuellen Maschine, auf welcher die Anapaya SCION Router Engine implementiert und betrieben wird. Interessiert? Nehmen Sie mit uns Kontakt auf!

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!