InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Identitäten im Zentrum der Digitalisierung und Sicherheit

Die digitale Transformation ist in aller Munde. Sie hilft Unternehmen, das Kundenerlebnis zu verbessern, Geschäftsabläufe zu vereinfachen und sich für zukünftige Herausforderungen sowie Businessanforderungen zu rüsten. Diese Modernisierung stellt aber auch neue Herausforderungen hinsichtlich Cyber-Sicherheit und Datenschutz. Denn durch die Nutzung von lokalen und Multi-Cloud-/Remote-Umgebungen können Benutzer*innen von überall auf Daten zugreifen. Somit verlagert sich mit der Nutzung von Identity Federation sowie persönlichen Geräten (BYOD) die Identity Governance. Gleichzeitig steigt die Anzahl von Datenzugriffspunkten, Rollen und Benutzerkonten – darunter auch privilegierte Konten. In einem solch komplexen IT-Ökosystem ist es schwierig, die Identitäten und deren Zugriff effektiv zu verwalten und steuern. Wir wollen Ihnen in einer mehrteiligen Blog-Serie aufzeigen, wie Sie diese Herausforderungen mit einem identitätszentrischen Sicherheitsansatz meistern können.

Angriffe auf Identitäten sind Fakt

Bekanntlich steht die oberste Führungsebene in direkter Verantwortung ihrer Unternehmensrisiken und folglich deren Bewirtschaftung. Dazu zählen auch Risiken bezüglich Identity Governance & Administration (IGA), denn sie wirken sich operationell wie auch finanziell stark aus. Die Identifikation und Bewirtschaftung identitätsbezogener Risiken ist elementar, denn die Folgen einer Sicherheitsverletzung im Zusammenhang mit Identitäten reichen von Rufschädigung bis hin zu finanziellen Schäden in Form von Bussen oder Ransomware-Zahlungen. Die Zahlen der nachfolgenden Statistiken sprechen für sich:

Statistiken Schweiz:

Im Durchschnitt 83 digitale Straftaten pro Tag (2021).

Am häufigsten wurde bereits bezahlte Ware auf Kleinanzeigenplattformen nicht geliefert (6’884 Straftaten); am zweithäufigsten wurden Online-Zahlungssysteme oder eine fremde Identität bzw. sämtliche Personenidentifizierungsdaten missbraucht, um einen Betrug zu begehen (6’670 Straftaten).

Quelle: BFS Polizeiliche Kriminalstatistik (PKS)

> 1 Mio. Opfer Identitätsdiebstahl im ersten Halbjahr 2021. Dies entspricht gegenüber der Vorjahresperiode einer Zunahme von 56 %.

Quelle: Wirtschaftsprüfer CRIF Cyber Observatory

Statistiken International:

81 % von Hacking-bezogenen Verstössen nutzen schwache, gestohlene oder anderweitig kompromittierte Anmeldeinformationen.

Quelle: Verizon Data Breach Investigation Report,30.03.2022

90 % der Cyber-Angriffe auf Cloud-Umgebungen beinhalten kompromittierte privilegierte Zugangsdaten.

Quelle: Centrify, 30.03.2022

Um wirksame risikobasierte Zugriffs- und Identitätsmanagement-Programme zu erstellen, stehen die Risiken jeder einzelnen Identität im Fokus:

- Wer hat Zugang zu wichtigen Unternehmensapplikationen (Legacy und Cloud)?

- Welches Risiko stellt dieser Zugang für das Unternehmen dar?

- Warum besteht ein Zugang, und ist dieser angemessen?

- Gibt es einen Prüfplan für den Antrags- und Überprüfungsprozess?

- Wie wird der Zugang unter dem Aspekt des Geschäftsrisikos genutzt?

Diese Risiken wurden durch die weltweite Pandemie noch verstärkt, aber auch der Diebstahl von Zugangsdaten nimmt weiter zu. Wir empfehlen diesbezüglich zum einen, den Fokus auch auf verteilte, entfernte Arbeitsplätze resp. Mitarbeitende zu richten; zum anderen aber auch eine effiziente Überwachung der digitalen Bedrohungen, der Erfüllung und Beurteilung gesetzlicher sowie branchenspezifischen Anforderungen an Datenschutz und -sicherheit. Ebenso empfiehlt es sich, den Zugriff auf sensible Kunden- und Finanzdaten sowie transaktionellen Prozesse zu prüfen.

Identitäten stehen im Mittelpunkt

Heutige Anforderungen zwingen Unternehmen dazu, die Identität und deren Kontext in den Mittelpunkt zu stellen. Beispielsweise kann eine Identität sowohl Mitarbeitende als auch Kundin sein, ein Arzt gleichwohl ein Patient oder eine Angestellte auch eine Bürgerin. In Kombination mit agilen Geschäftsmodellen, Job-Sharing, Job-Rotation usw. hat sich die Zugriffsverwaltung (Access Management) von einer traditionellen perimeterbasierten zu einem identitätszentrischen Ansatz weiterentwickelt.

Wir stellen immer wieder fest, dass Unternehmen insbesondere bei folgenden vier Bereichen Schwierigkeiten haben:

- Integration von Cloud in nicht standardisierte, zentrale Identity & Access Management (IAM)-Lösungen;

- Integration von IAM in die DevSecOps-Prozesse;

- Integration von SCADA / OT (Operational Technology) und Internet der Dinge (IoT) in Identity Governance & Administration (IGA);

- Erfüllung der Revisionssicherheit und Compliance-Anforderungen

Abhilfe kann hier eine ganzheitliche Identity Governance & Administration (IGA) bieten, die nicht nur auf die Cloud-, Hybrid- und/oder On-Premises-Sicherheit abzielt, sondern auch die Erwartungshaltung der nutzenden Personen und Unternehmen bezüglich Datenschutz, Datensicherheit und Cyber-Sicherheit.

IGA löst offene Punkte des IAM

IGA ist ein wichtiger Aspekt bei der Verwaltung und Steuerung von Identitäten sowie der entsprechenden Zugriffsberechtigung. Gleichzeitig hilft IGA Herausforderungen des IAM zu lösen, beispielsweise ein unangemessener und/oder veralteter Zugang zu Unternehmensressourcen, remote arbeitende Mitarbeitende, zeitaufwändige Bereitstellungsprozesse, schwache Bring Your Own Device (BYOD)-Richtlinien oder strenge Compliance-Anforderungen. All diese Punkte erhöhen das Sicherheitsrisiko und schwächen die Compliance-Position von Unternehmen.

Mit IGA können Unternehmen ihre Arbeitsabläufe der Zugriffsverwaltung weitgreifend – auch über den eigenen Perimeter hinaus – automatisieren und so Risiken reduzieren. Ausserdem können IAM-Richtlinien definiert und umgesetzt werden. Nicht zuletzt erhalten Unternehmen damit die Möglichkeit, Benutzerzugriffsprozesse für die Compliance-Berichterstattung aktiv zu überprüfen und proaktiv automatisierte Massnahmen einzuleiten. Aus diesem Grund modernisieren immer mehr Unternehmen auf IGA, um die zunehmenden Compliance-Anforderungen von eHealth, SOX, ISO/IEC 27701, PCI DSS etc. weiterhin und nachhaltig zu erfüllen. Aber von IGA profitiert nicht nur die Compliance!

IGA verbessert den Überblick darüber, worauf Benutzer zugreifen können und worauf nicht. Dadurch können IT-Administrator*innen das Identitätsmanagement und die Zugriffskontrolle optimieren, Risiken effizient mindern sowie geschäftskritische Systeme und Daten schützen. Dank geeigneten IGA-Tools können sich Unternehmen in der komplexen IT- und Cyber-Sicherheitslandschaft von heute schützen, ihre Widerstandsfähigkeit verbessern und ein skalierbares Wachstum erzielen.

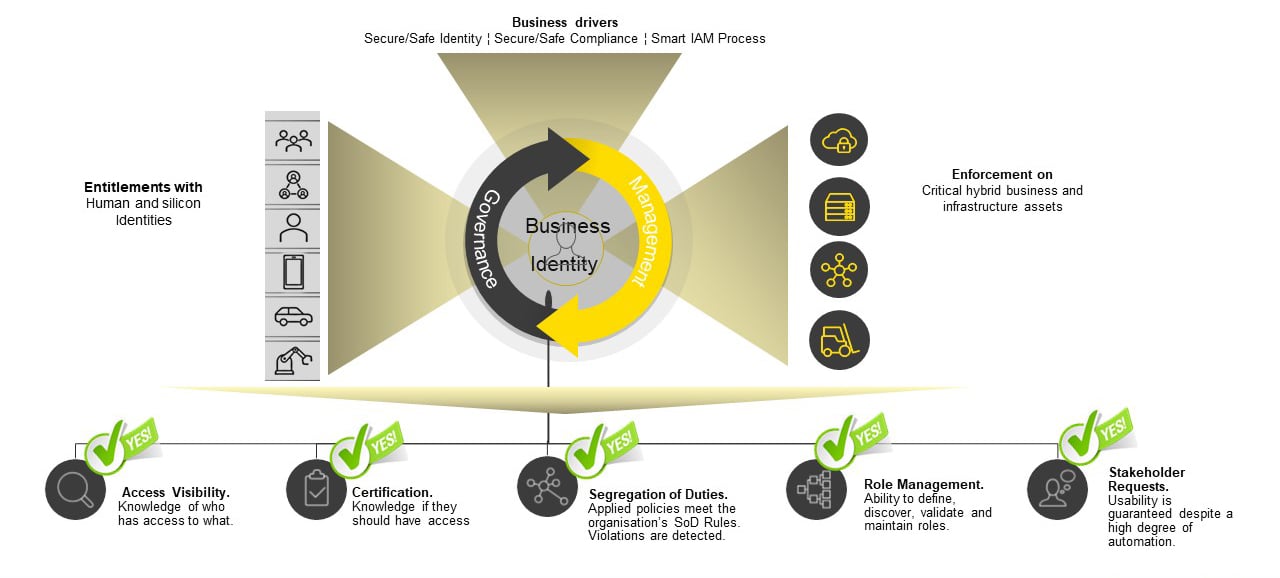

Business-to-Identity als Schlüsselelement

IGA ist die heimliche Königsdisziplin in den Bereichen Governance, Risiken und Compliance. Identity Governance & Administration (IGA) mit all ihren Disziplinen wie Privileged Access Management (PAM), Customer Identity & Access Management (CIAM) usw. sind Schlüsselfunktionen für strategische Sicherheitsziele wie (nicht abschliessend):

- Zero Trust Completeness

- Need-to-Know

- (Data Protection &) Security by Design

- (Data Protection &) Security by Default

Ein zentrales Element im Identity-zentrischen Management ist, die Identität in den Mittelpunkt der Sicherheitsstrategien zu stellen, basierend auf einem Business-to-Identity Framework mit IGA. Ein solches Framework beinhaltet Best Practices einer wirksamen Bewirtschaftung der identitätsbezogenen Bedrohungslandschaft, Überwindung von Hürden im Rahmen der Automatisierung sowie die Sicherstellung gemäss Security-by-Design in der zentralen Governace der Identitäten.

IGA-Tools unterstützen zudem das Verfolgen und Kontrollieren der Benutzerzugriffe, und zwar sowohl für lokale als auch für cloudbasierte Systeme. Damit können Sie sicherstellen, dass die richtigen Benutzer über den gesamten Lebenszyklus den richtigen Zugriff auf die richtigen Systeme haben sowie unerlaubte Zugriff erkennen und verhindern. Durch die Implementierung der richtigen Kontrollen mit IGA können Unternehmen das Risiko minimieren und die Einhaltung gesetzlicher Vorschriften gewährleisten. Wie Ihnen der Paradigma-Wechsel zu einer identitätszentrierten Sicherheit dank dem Einsatz dem von Business-to-Identity Framework und IGA gelingt, erfahren Sie in einem der nächsten Blogartikel.

Sie wollen die Fortsetzung nicht verpassen? Dann abonnieren Sie am besten unsere Blog-Updates! Sie wollen (oder können) nicht warten? Kein Problem. Unsere Expert*innen stehen Ihnen natürlich jederzeit gerne für Fragen zur Verfügung. Kontaktieren Sie uns!

Sie wollen (oder können) nicht warten? Kein Problem. Unsere Expert*innen stehen Ihnen natürlich jederzeit gerne für Fragen zur Verfügung. Kontaktieren Sie uns!

Blog

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!

ISMS nach ISO 27001 schnell implementieren? Ein Realitätscheck.