InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

GRC – Cyberrisiken im Griff behalten und gleichzeitig die Compliance erfüllen

Governance, Risk & Compliance (GRC) ist der Sammelbegriff für Themen und Prozesse wie Unternehmenssteuerung, Risikomanagement, internes Kontrollsystem (IKS) und anforderungsgerechte Compliance. Keine leichte Aufgabe! Weshalb Sie sich damit auseinandersetzen sollten und wie Sie all diese wichtigen Aspekte im Griff behalten, erfahren Sie in diesem Blogbeitrag.

Unternehmen agieren heutzutage in einem komplexen, hochdynamischen und nicht selten globalen Umfeld. Dadurch steigen intern die Anforderungen an das Risikomanagement sowie das Kontrollsystem stetig an. Regulatorischer Druck, Wettbewerbsveränderungen, Compliance-Vorgaben, Cyberkriminalität und die wachsende Infrastruktur-Komplexität – dies sind nur einige der grossen Treiber der internen und externen Anforderungen an die Unternehmen. Deren Management und Auswirkung auf Risiken und Compliance sind zwei der grössten Herausforderungen, mit denen sich (je nach Grösse des Unternehmens) Risiko-Managers, Compliance Officers, CISOs oder Informatiksicherheitsbeauftrage (ISB) auseinandersetzen müssen.

Was GRC bedeutet

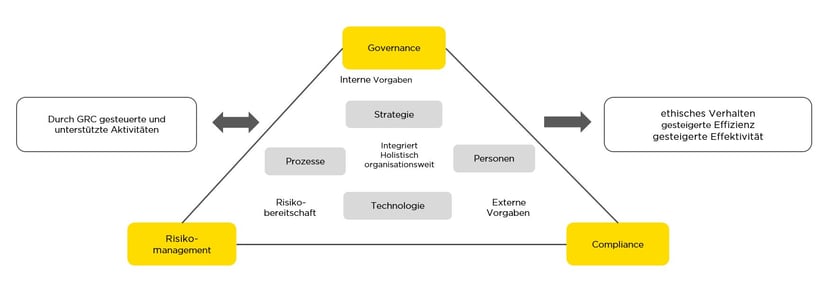

Governance, Risk und Compliance (GRC) bezeichnen die drei wichtigsten Handlungsfelder eines Unternehmens für eine erfolgreiche Führung.

GRC ist ein integrierter, holistischer Ansatz für ein organisationsweites Risikomanagement, Compliance (Einhaltung von Vorschriften) und Governance. So wird gewährleistet, dass die Organisation sich ethisch, ihrem Risikoappetit entsprechend und nach internen sowie externen Vorgaben verhält. Das Ziel dieser Vorgehensweise ist es, durch die Abstimmung von Strategien, Prozessen und Technologien die Effizienz sowie Effektivität zu steigern.

Die drei Hauptkomponenten von GRC im IT-Umfeld

Governance

Die Governance stellt sicher, dass organisatorische Strukturen und Prozesse – wie beispielsweise das Management des IT-Betriebes – die Geschäftsstrategie und -ziele unterstützen. Die IT soll optimal auf die Geschäftstätigkeit des Unternehmens ausgerichtet werden und dabei der Organisation helfen, dass mit den bereitgestellten IT-Ressourcen die Faktoren Kosten, Qualität und Sicherheit optimiert werden. Ebenfalls wird erwartet, dass Risiken aus der IT-Nutzung mitigiert oder minimiert werden. Konkret bedeutet dies:

- Es sollte definiert werden, dass die Informationssicherheitspolitik und die Ziele der Informationssicherheit mit der strategischen Ausrichtung der Organisation vereinbar sind.

- Anforderungen an das Informationssicherheits-Management-System (ISMS) werden in die Organisationsprozesse integriert.

- Ressourcen, die für das ISMS erforderlich sind, müssen verfügbar sein.

- Vermitteln der Bedeutung eines effektiven ISMS und gleichzeitig die Anforderungen an ein solches System erfüllen.

- Es muss sichergestellt werden, dass das ISMS die beabsichtigten Ergebnisse erreicht.

- Die Mitarbeitenden müssen angewiesen werden und selbst aktive Unterstützung leisten, um die Wirksamkeit des ISMS zu fördern.

- Der kontinuierliche Verbesserungs-Prozess (KVP) muss gefördert werden.

Risikomanagement

Das Risikomanagement (RM) ist ein fortlaufender Prozess, welcher die Erkennung und Bewertung von Risiken sowie die Planung und Umsetzung von Massnahmen in den unterschiedlichen Geschäftsbereichen und -prozessen umfasst. Ebenfalls berücksichtigt wird die ganzheitliche Optimierung des Risikomanagements im Unternehmen. Im IT-Kontext meint dies einen umfassenden IT-Risikomanagement-Prozess, der nahtlos in das Enterprise-Risk-Management einer Organisation miteinfliesst. Konkret bedeutet dies:

- Richten Sie das Risikomanagement an den Zielen und Vorgaben der Organisation aus. Stellen Sie zudem sicher, dass das RM die Erreichung des Auftrags und der Ergebnisse der Organisation maximiert.

- Identifizieren Sie Risiken. Ermitteln Sie systematisch alle auf eine Organisation einwirkenden Risiken, welche die erfolgreiche Erreichung der Ziele und Vorgaben beeinträchtigen könnten und listen Sie diese auf.

- Bewerten Sie die Risiken. Analysieren Sie die identifizierten Risiken hinsichtlich ihrer Eintrittswahrscheinlichkeit und deren möglichen Auswirkungen. Vergleichen Sie die Risiken mit zuvor festgelegten Kriterien der Risiko-Akzeptanz, um die Prioritäten für die Reaktion auf die Risiken zu priorisieren.

- Entscheiden Sie sich für die Risikobehandlungsstrategie. Definieren Sie, wie mit Risiken auf Grundlage der Risikobereitschaft umgegangen werden soll: Soll ein Risiko aufgrund seiner Bewertung akzeptiert, vermieden, reduziert verteilt oder übertragen werden?

- Kontrollieren Sie die Risiken. Überwachen Sie die identifizierten und aktuellen Risiken auf Veränderungen gemäss vordefinierten Risiko-Indikatoren. So können Sie feststellen, ob die Massnahmen erfolgreich gewesen sind.

- Stellen Sie eine adäquate Risikokommunikation sicher. Kommunizieren Sie die Risiken und Risikoergebnisse in transparenter und nachvollziehbarer Form – zuhanden der Interessengruppen, zur Entscheidungsfindung und als Information.

Compliance

Die Compliance beschreibt in der Unternehmensführung die Einhaltung von gesetzlichen, vertraglichen und unternehmensinternen Regelungen. Im Kontext der IT bedeutet dies hauptsächlich, die Informationssicherheit, Verfügbarkeit, Datenaufbewahrung und der Datenschutz während des gesamten Lifecycles sicherzustellen. Die Einhaltung der Compliance umfasst hierbei sowohl IT-Kontrollen als auch deren Prüfung und Einhaltung. Konkret kann dies bedeuten:

- Erarbeiten Sie Leitlinien zur Einhaltung von internen und externen Vorschriften sowie allgemein akzeptierten Praktiken aus (Mission Statement oder Code of Conduct).

- Legen Sie Bewertungsansätze zur Identifizierung von Fähigkeiten und Reifegrad fest.

- Definieren Sie Indikatoren zur Verwendung – präventiv, proaktiv und reaktiv.

- Treffen Sie eine Vorhersage der Sicherheitslage durch Praxis-, Prozess- und Risikobewertungen sowie technischen Kontrolldaten.

- Erarbeiten Sie wirtschaftliche Modelle zur Priorisierung von Investitionen und zur Quantifizierung ihrer Wirksamkeit.

- Stellen Sie eine kontinuierliche Überwachung und Reaktion sicher.

GRC effizient umsetzen

Unternehmen sind heute – vor allem aufgrund der fortschreitenden Digitalisierung – immer enger miteinander verbunden, sodass ein einzelnes Ereignis weitreichende Auswirkungen haben kann. Deshalb ist ein integrierter GRC-Ansatz so wichtig. Dadurch werden Unternehmen befähigt, ihre Risiken ganzheitlich zu antizipieren, zu verstehen und zu managen. Es hilft ihnen, die Korrelation von bestehenden Risiken mit Compliance-Anforderungen und weiteren GRC-Elementen zu verstehen, mögliche Auswirkungen auf das Geschäft zu erkennen sowie der Geschäftsleitung zugänglich zu machen. Auf diese Weise können Unternehmen Risiken und Chancen besser bewerten, strategische Entscheidungen fundiert treffen und effizient auf Veränderungen innerhalb und ausserhalb des Unternehmens reagieren.

Eine gut geplante GRC-Strategie bringt viele Vorteile: bessere Entscheidungsfindung, zielgerichtete IT-Investitionen sowie geringere Fragmentierung zwischen Abteilungen und Bereichen, um Silos abzubauen, etc.

Übrigens, unsere Erfahrung in diesem Bereich zeigt: Die Verknüpfung von nachhaltiger Unternehmenssteuerung mit anforderungsgerechter Compliance und einem effektiven Risikomanagement, ergänzt mit einem von der strategischen bis hin zur operativen Ebene reichenden internen Kontrollsystem, ist nur dann effizient, wenn Unternehmen auf ein geeignetes Software-Hilfsmittel bauen können.

Governance, Risk & Compliance in Ihrer Hand

Eine Anwendung für Governance, Risk und Compliance liefert dem Management, CISOs/ISB, Data Owners sowie Endanwendern die erforderlichen Informationen. Die Informationen dienen dazu, die Risiken zu verstehen, risikobasierte Entscheidungen zu treffen und negative Auswirkungen zu reduzieren.

In diesem Bereich arbeiten wir bei InfoGuard seit Jahren sehr erfolgreich mit unserem Partner HiScout zusammen. Sie kennen die Lösung noch nicht? Das GRC Tool von HiScout ist ein integriertes System zur Verwaltung, Dokumentation und Verfolgung verschiedener GRC-Aktivitäten. Die Anwendung wird organisationsübergreifend eingesetzt und ermöglicht so einen ganzheitlichen und kollaborativen Ansatz im GRC-Umfeld. Berechtigte Benutzer können Risiko- und Compliance-Informationen aus dem gesamten Unternehmen effizient zusammenführen und in umsetzbare Business Intelligence umwandeln, um Entscheidungen zu stützen. Durch Funktionalitäten wie erweiterte Risikoanalyse oder Echtzeit-Reporting, ist die HiScout-Lösung bestens auf die Anforderungen im GRC-Bereich von modernen, komplexen und globalen Unternehmen ausgerichtet.

Wollen Sie mehr über HiScout erfahren oder haben Sie Fragen zu GRC? Unsere Experten zeigen Ihnen die Vorzüge unserer GRC-Lösung gerne in einem persönlichen Gespräch auf.

Minimalstandard zur Verbesserung der IKT-Resilienz vor Cyberrisiken

Das Bundesamt für wirtschaftliche Landesversorgung (BWL) hat 2018 einen Minimalstandard zur Verbesserung der IKT-Resilienz lanciert. Der IKT-Minimalstandard richtet sich grundsätzlich an die Betreiber von kritischen Infrastrukturen, ist aber auch für jedes andere Unternehmen anwendbar. Die Experten der InfoGuard unterstützen Sie gerne dabei.

Mehr über die effiziente Umsetzung des IKT-Minimalstandards sowie der für Ihr Unternehmen resultierende Mehrwert, erfahren Sie in einem der nächsten Blogbeiträgen. Sie wollen ihn nicht verpassen? Dann abonnieren Sie unsere Blog Updates und erhalten Sie unsere Beiträge wöchentlich in Ihr Postfach:

Quelle Grafik: https://de.wikipedia.org/wiki/Datei:GRC_forschungsrahmen.PNG

Blog

ISMS nach ISO 27001 schnell implementieren? Ein Realitätscheck.

OT Security: Wie Industrie und KRITIS ihre Cyberresilienz nach ISA/IEC 62443 sichern