InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

(Neues) Massengeschäft: vollautomatischer Scan und überschaubare Lösegeldsumme

Atlassian gab kürzlich die Entdeckung einer neuen Sicherheitslücke (CVE-2023-22518) im Confluence Enterprise Server bekannt. Diese Sicherheitslücke ermöglicht es Angreifern, Confluence zurückzusetzen und ein Administrator-Konto einzurichten. Betroffen sind On-Premises-Installationen von Confluence Data Center und Server, die über das Internet erreichbar sind. Inzwischen konnten Angreifer diese Lücke ausnutzen, um Angriffe durchzuführen oder Ransomware einzuschleusen.

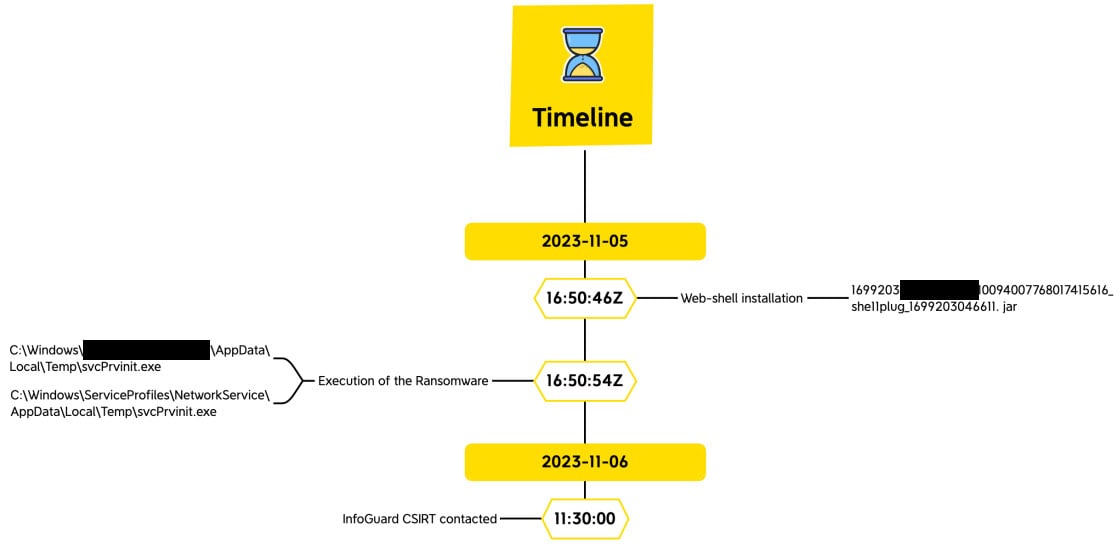

Am 5. November wurde das InfoGuard CSIRT (Computer Security Incident Response Team) zu mehreren Vorfällen gerufen, bei dem ein Confluence Server verschlüsselt wurde. Es handelte sich um opportunistische Angriffe, die auf die kürzlich entdeckte Sicherheitslücke CVE-2023-22518 abzielten und sich auf Confluence Server auswirkten, um die Cerber-Ransomware zu installieren. Die Angreifer nutzten jeweils eine IP-Adresse, um Administratorrechte für die Confluence-Anwendung zu erlangen, ein Plugin (Webshell) zu installieren und schliesslich die Ransomware zu aktivieren. Das Ziel bestand darin, schnellstmöglich Profit zu erzielen, indem eine automatisierbare Schwachstelle ausgenutzt wurde.

Aus Hacker-Sicht ist dies somit ein (neues) Massengeschäft mit vollautomatischem Scan und überschaubarer Lösegeldsumme von jeweils weniger als 2000 $ in Kryptowährung. Das unten illustrierte Beispiel aus einem untersuchten Vorfall zeigt, wie die Schwachstellenausnutzung und die Verschlüsselung innerhalb von Sekunden stattgefunden hat.

Quelle: InfoGuard

In vielen Vorfällen, die unser CSIRT beobachtet, werden die Webshells, die auch hier verwendet wurden, im Darknet verkauft. Es lohnt sich daher, im Darknet nach kompromittieren Firmen-Assets zu suchen.

Darknet-Untersuchung durch das Threat-Intelligence-Team

Die aktuellsten Analysen unseres CSIRT sind besorgniserregend – eine aktuelle Warnung und dringende Empfehlung an Unternehmen. Damit Ihrem Unternehmen dieses Schicksal erspart bleibt, empfehlen wir Ihnen mittels einer Darknet-Überprüfung nach allfällig entwendeten und auf Darknet-Marktplätzen feilgebotenen Credentials im Zusammenhang mit Stealer zu suchen. Interessiert? Mehr Informationen finden Sie hier:

Geben Sie Hackern keine Angriffsfläche

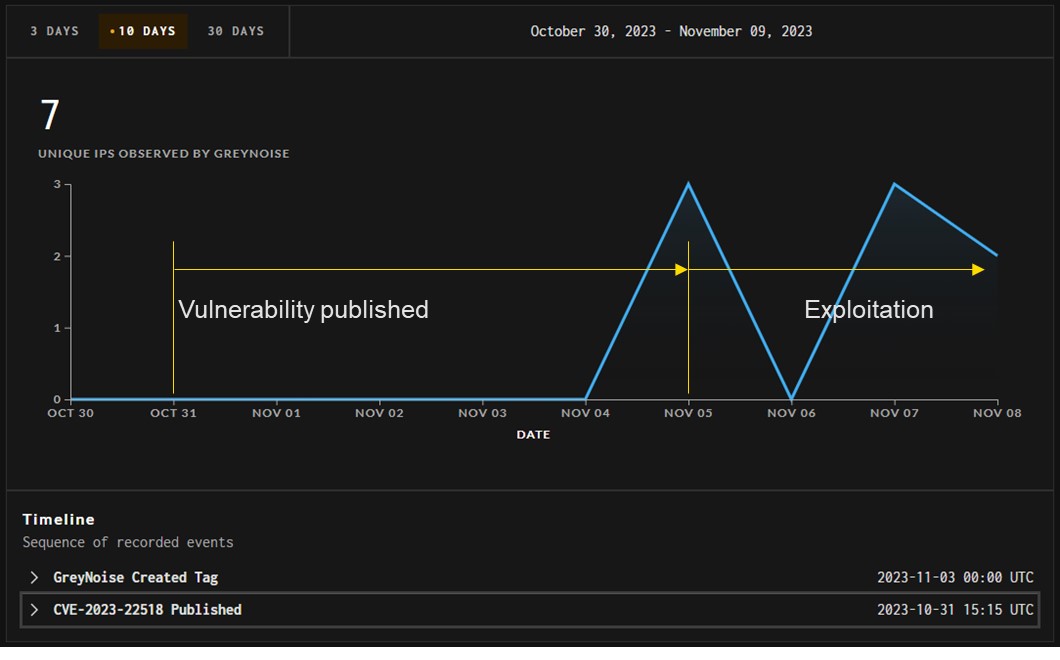

In den letzten Tagen hat das InfoGuard CSIRT mehrere Sicherheitsvorfälle beobachtet, die auf die Sicherheitslücke im Confluence Enterprise Server zurückzuführen sind. In allen Fällen wurden ähnliche Indicators of Compromises (IOCs) und Quell-IP-Adressen festgestellt, die diese Angriffe durchgeführt haben.

Quelle: greynoise

Quelle: greynoise

Die Grafik zeigt, wie sich die Angreifergruppe fünf Tage vorbereitet hat, um mit einem Massengeschäft die Schwachstelle auszunutzen und sofort zu monetarisieren.

Aktuell suchen Angreifer intensiv nach erreichbaren Systemen, die noch nicht gepatcht wurden und greifen sie an. Atlassian warnt vor diesen Angriffen und fordert Anwender dringend auf, die in den Advisory empfohlenen Gegenmassnahmen zu ergreifen. Dazu gehört das Einspielen der bereitgestellten Patches. Wenn dies nicht möglich ist, sollten Anwender das betroffene System vom Internet trennen oder zumindest bestimmte Endpunkte sperren.

Dies unterstreicht erneut die Wichtigkeit eines externen Schwachstellenmanagements (Vulnerability Management). Fast täglich werden neue Schwachstellen entdeckt, und selbst bekannte Schwachstellen werden von Cyber-Kriminellen erfolgreich ausgenutzt. Die permanente Überprüfung von Schwachstellen und die Optimierung der eigenen Infrastruktur sollten zu den Grundlagen jedes Unternehmens gehören.

InfoGuard unterstützt Sie rund um die Uhr

Wir bieten Ihnen umfassende Unterstützung beim Vulnerability Management, angefangen bei der Konzeption bis hin zu einem standardisierten Managed Service aus unserem zertifizierten Cyber Defence Center (CDC) in Baar.

External Vulnerability Management Service (eVUMA) – 24/7

Unser 24/7 eVUMA ermöglicht es Ihnen, Ihr Unternehmen aus der Perspektive von Angreifern zu sehen. Unsere Sicherheitsexpert*innen scannen täglich Ihre Perimeter-Infrastruktur und übernehmen die volle Verantwortung für alle Schritte des Vulnerability-Management-Prozesses. Auf diese Weise können Sie schnell auf Bedrohungen reagieren, ohne Ihre externe Infrastruktur rund um die Uhr überwachen zu müssen. Erfahren Sie jetzt mehr über unseren (External) Vulnerability Management Service.

Blog

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!

ISMS nach ISO 27001 schnell implementieren? Ein Realitätscheck.