InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Sicherheit durch Cyber Threat Intelligence erhöhen – ein CTI-Jahresrückblick

Das Cyber Threat Intelligence (CTI) Team der InfoGuard erfüllt verschiedene Aufgaben zum eigenen Schutz und dem der Kunden. Dabei von zentraler Bedeutung: Die Erkennung von Tendenzen und Trends der Cyber-Angreifer. In diesem Artikel werfen wir einen Blick zurück auf die 53 grössten bearbeiteten Fälle des InfoGuard Computer Security Incident Response Teams (CSIRT) im letzten Jahr mit dem Ziel, 2023 noch besser gewappnet zu sein. Mithilfe einer Einschätzung zur Bedrohungslage lassen sich mögliche Prioritäten und optimalere Sicherheitsinvestitionen ableiten.

Warum ein CTI-Jahresrückblick? Und wie?

Ein wichtiger Bestandteil unserer Arbeit als Cyber Threat Intelligence (CTI) Team ist die kontinuierliche Einschätzung der Bedrohungslage. Dafür sind verschiedene Schritte notwendig. Da unser Hauptziel die Verbesserung der IT-Sicherheit ist, fokussieren wir uns auf Bedrohungen aus dem Cyber-Bereich. Allerdings beachten wir auch geopolitische Faktoren, die die Lage beeinflussen. Mit diesem Fokus identifizieren wir geeignete Datenquellen und bereiten deren Inhalt auf. Aus den resultierenden Informationen bilden wir eine Lageeinschätzung der Bedrohungslage durch eine Analyse.

Eine der wertvollsten Datenquellen sind die Spuren der Cyber-Angreifer, die das Computer Security Incident Response Team (CSIRT) bei der Bearbeitung der Vorfälle laufend sammelt. Für diesen Artikel haben wir uns bewusst auf die 53 grössten aller 158 Fälle, die das CSIRT 2022 bearbeitete, konzentriert. Diese Fälle resultierten aufgrund ihres Ausmasses, Auswirkungen sowie vorhandenen Täterspuren. Diese Daten wurden anschliessend aufbereitet, um eine detaillierte Übersicht und Auswertung der Angriffe zu ermöglichen.

Dieser Rückblick ist keine vollständige Lageeinschätzung. Von den analysierten Vorfällen lassen sich jedoch allgemeingültige Massnahmen ableiten, um den Schutz von aktuellen Cyber-Angriffen zu erhöhen.

Wer sind die Opfer von Cyber-Angriffen?

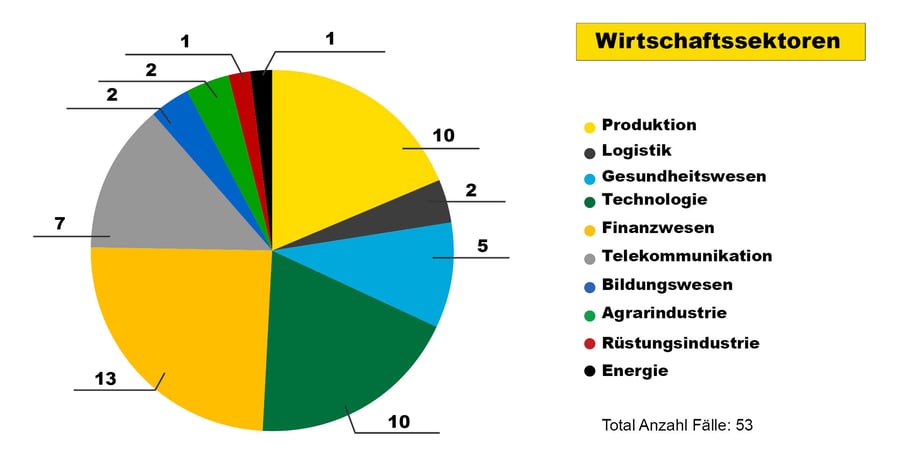

Um die betroffenen Unternehmen der analysierten Fälle nach ihren wirtschaftlichen Tätigkeiten zu kategorisieren, verwendeten wir eine Liste, die auch im Open Source Tool OpenCTI anzutreffen ist. Diese Liste erfüllt zudem unsere zentrale Anforderung, dass sie Potential als Standard hat. Eine verbreitete Nutzung einer einheitlichen Liste kann eine bessere gesamthafte Wahrnehmung der Cyber-Bedrohungslage ermöglichen.

Die Liste enthält 22 unterschiedliche Sektoren, von denen sich zehn in den 53 Fällen wiederfanden. Aus den 53 Fällen kristallisierten sich zudem drei Sektoren heraus, die am häufigsten betroffen waren. Auch wenn das CSIRT am meisten Fälle im Finanzwesen, in der Produktion und in der Technologie bearbeitet hat, möchten wir nicht verallgemeinert daraus schliessen, dass die übrigen Sektoren weniger von Cyber-Vorfällen betroffen sind. Im Gegenteil, denn in unserer Arbeit wird immer wieder deutlich, dass es jede Firma treffen kann – unabhängig vom Sektor und der Unternehmensgrösse.

Abbildung 1: Wirtschaftssektoren mithilfe der Auflistung von OpenCTI der 53 grössten CSIRT-Fälle im Jahr 2022

Zu Beginn thematisierten wir unseren Datensatz und damit auch, dass wir uns auf die 53 grössten Fälle konzentrierten. Eine Auswirkung auf diese Auswahl hatten auch mehrere Fälle, bei denen IT-Dienstleister betroffen waren. Hier zeigte sich, dass aus nur einem Vorfall schnell eine Vielzahl an Vorfällen resultieren kann. So weiteten sich die Vorfälle auf die Kunden der IT-Dienstleister aus, welche anschliessend ebenfalls Unterstützung durch unser CSIRT anforderten.

Präventive Cyber-Sicherheit – IT-Dienstleister

Dies bringt uns zu präventiven Massnahmen, da in den letzten Jahren IT-Dienstleister auffallend häufig Opfer von Cyber-Angriffen wurden – Tendenz vermutlich weiterhin steigend.

Um sich als Kunde eines IT-Dienstleisters vor Schaden besser zu schützen, raten wir zu einer vertraglichen Regelung. Wichtiger Bestandteil: Bei einem Vorfall muss der IT-Dienstleister den Kunden umgehend informieren, damit keine Zeit verloren geht und Massnahmen eingeleitet werden können. Zudem sollten mindestens dieselben Sicherheitsstandards beim IT-Dienstleister gelten wie beim Kunden selbst und somit providerseitig Schutz- und Sicherungsmassnahmen getroffen werden. Dabei ist anzumerken, dass Gegenmassnahmen nie eine absolute Sicherheit garantieren, das Risiko jedoch verringern können.

Das NCSC (National Cyber Security Centre) der Schweiz und das NCSC des Vereinigten Königreichs (UK) geben noch weitere Empfehlungen ab:

- NCSC CH: Empfehlungen für die Zusammenarbeit mit IT-Providern

- NCSC UK: Using MSPs to administer your cloud services

Wie erfolgt der initiale Zugriff der Cyber-Angreifer?

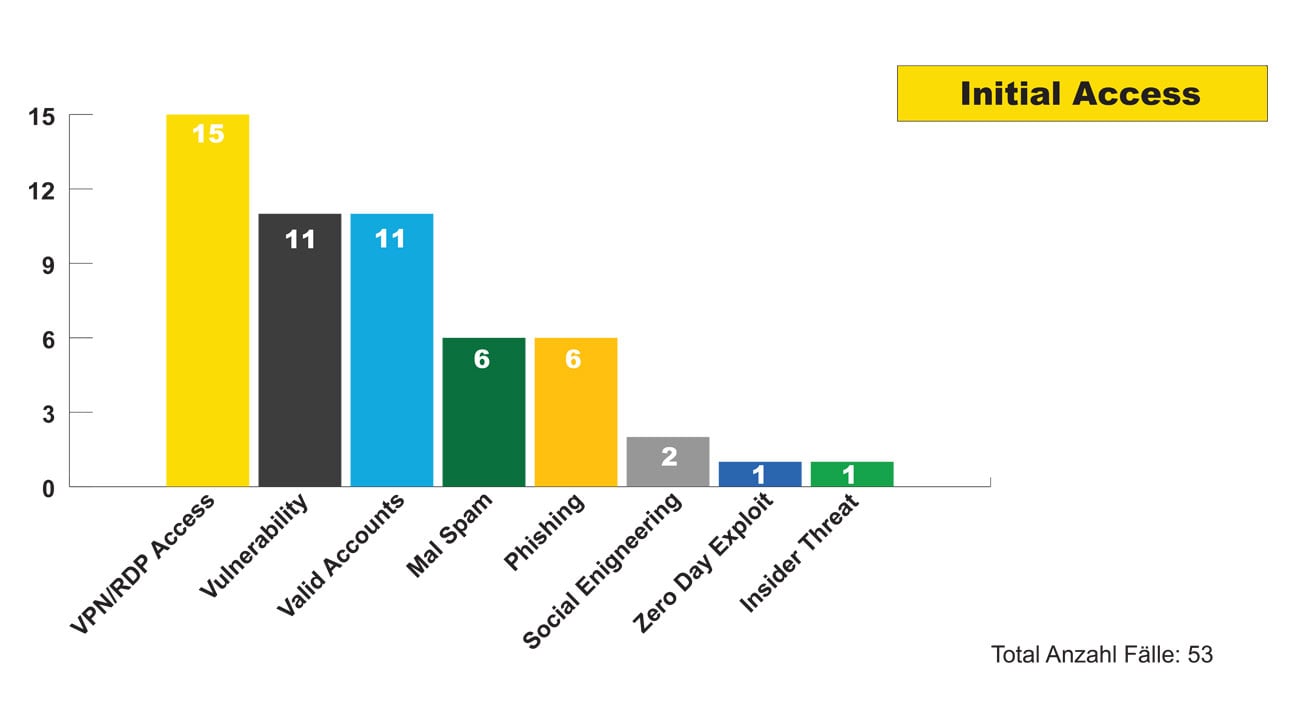

Bevor Cyber-Angreifer Schaden anrichten können, müssen sie zuerst Zugang zum Netzwerk erlangen, der sogenannte «Initial Access». Die unterschiedlichen Initial-Access-Methoden der 53 Fälle haben wir in acht Kategorien unterteilt.

-

VPN/RDP Access: Hierbei verschafften sich Angreifer durch VPN oder RDP Credentials Zugriff auf das Netzwerk. Wir haben nicht weiter unterschieden, wie die Angreifer zu den Logindaten kamen. Beispiele hierfür sind jedoch Brute-Forcing, vorangegangenes Phishing oder auch bereits abgeflossene Credentials. Es wurden jedoch bei allen 15 Fällen legitime Credentials benutzt.

- Valid Accounts: Für den initialen Zugriff auf exponierte Dienste und Office365 verwendeten die Angreifer legitime Credentials. Im Unterschied zu den Fällen, bei denen legitime VPN/RDP-Zugänge verwendet wurden, drangen Angreifer nicht weiter ins Firmennetzwerk ein.

- Vulnerability: Um sich Zugriff zum Netzwerk zu verschaffen, nutzten Angreifer eine bekannte, durch das Opfer nicht geschlossene Schwachstelle aus.

- Mal Spam: Für den Initial Access wurden Malware-Familien wie zum Beispiel Bumblebee, Dridex, Emotet und Qakbot verwendet, die über ein (Massen-)E-Mail an das Opfer verschickt wurden. Wir haben dabei nicht unterschieden, ob die Infektion über ein bösartiges Makro oder eine andere Methode erfolgte.

- Phishing: Damit die Angreifer in ein Netzwerk gelangen konnten, wurden Phishing-E-Mails versendet, was zu einem nachweisbaren Abfluss von Credentials führte.

- Social Engineering: Auch aktives Social Engineering wurde angewandt, um ins Netzwerk zu gelangen. Vorgängig gewannen sie durch eine Konversation, beispielsweise auf Social Media, das Vertrauen der Opfer. So wurden diese überzeugt, ein verseuchtes, individuell zugestelltes File zu öffnen.

- Zero Day Exploit: Die Schwachstelle, die Angreifer in diesem Fall ausnutzten, war zum Zeitpunkt des Angriffes noch nicht bekannt.

- Insider Threat: Der Angriff wurde absichtlich durch eine (ehemalige) Arbeitskraft ermöglicht. Als Motivation kommen finanzielle Not, Gier, Erpressung oder böswilliges Handeln in Frage.

Abbildung 2: Initial Access der 53 grössten CSIRT-Fälle im Jahr 2022

Präventive Cyber-Sicherheit – Prioritäten nach Initial Access

Um sich gegen Cyber-Angriffe zu schützen, gibt es zahlreiche Massnahmen, welche die Hürden für die Angreifer erhöhen können. Mithilfe einer Bedrohungslage lassen sich dabei aber mögliche Prioritäten ableiten, um sich so für optimalere Sicherheitsinvestitionen zu entscheiden.

Folgende Massnahmen werden von unserem CSIRT basierend auf dieser Analyse empfohlen und wären bei den Fällen mit den drei häufigsten Initial-Access-Methoden von grosser Hilfe gewesen:

-

MFA (Multi-Faktor-Authentifizierung): MFA einzurichten kann helfen, folgende Initial-Access-Methoden zu verhindern: VPN/RDP Access, Phishing, Valid Accounts und Social Engineering. Priorität haben besonders exponierte Services. 34 der 53 Fälle ordneten wir diesen vier Kategorien zu.

- Angriffsfläche minimieren: Die zweite Massnahme ist es, Services gar nicht erst zu exponieren, sofern nicht unbedingt nötig. Dies kann die Angriffsfläche verkleinern und gegen einen Initial Access über eine Schwachstelle oder über einen VPN/RDP Access helfen.

- Schwachstellen schliessen: Wir empfehlen ausdrücklich, ein effizientes Patch-Management einzurichten.

In 85 % der 53 Fälle hätten diese Massnahmen helfen können, um den Angreifern den ersten Zugriff ins Netzwerk zu erschweren oder zu unterbinden.

Actions on Objective: Welches Ziel erreichten Cyber-Angreifer?

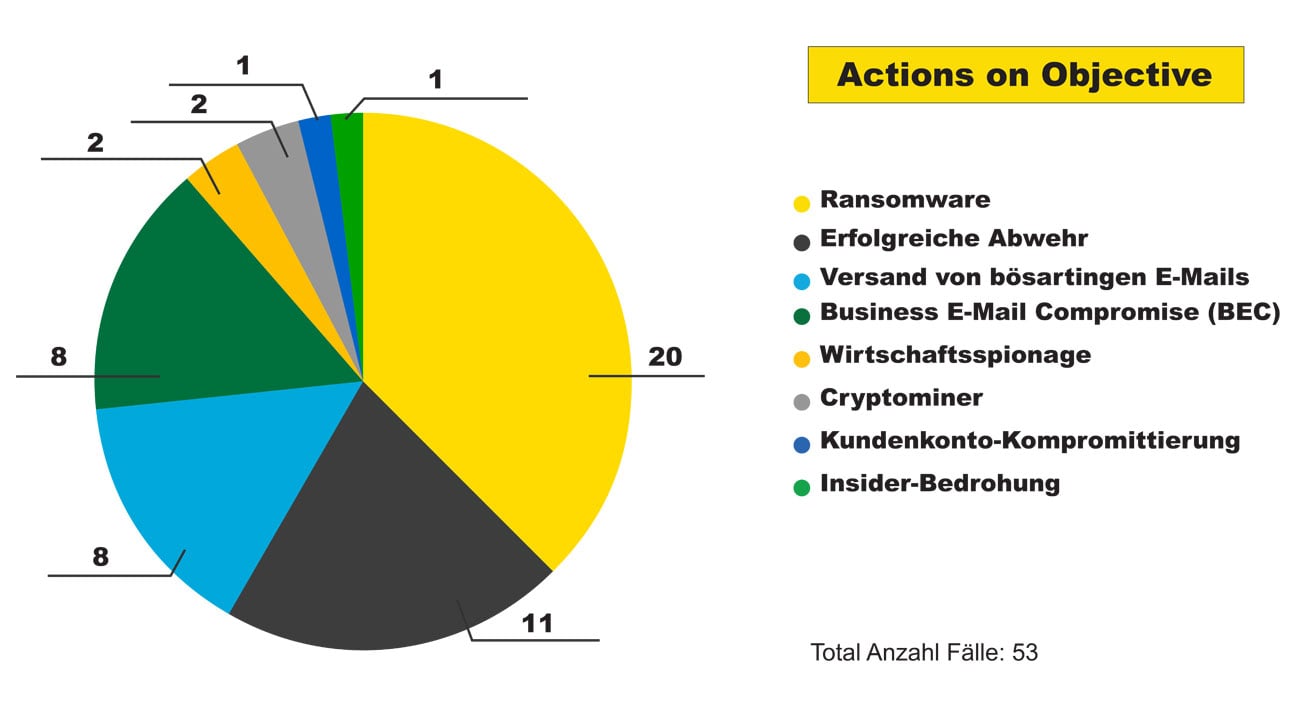

Abbildung 3: Actions on Objective der 53 grössten CSIRT-Fälle im Jahr 2022

Bei den grösseren CSIRT-Fällen im letzten Jahr lohnt sich ein Blick auf die «Actions on Objective» gemäss der Cyber Kill Chain. Dabei untersuchten wir, was Angreifer für ein Ziel verfolgten und welchen Schaden sie anrichteten.

-

Ransomware: Das Ziel eines Ransomware-Angriffs ist es, die Opfer zu erpressen. Dafür benutzen Angreifer oft zwei Druckmittel: zum Ersten die Entschlüsselung der verschlüsselten Systeme und Daten; zum Zweiten der Verkauf oder die Veröffentlichung abgeflossener Daten.

- Business Email Compromise BEC: Mitarbeitende werden durch das Imitieren einer falschen Identität überzeugt, Transaktionen an die Angreifer auszuführen.

- Cryptominer: Angreifer platzieren Cryptominer im Netzwerk des Opfers.

- Wirtschaftsspionage: Angreifer spähen das Unternehmen aus mit dem Ziel, geistiges Eigentum (Intellectual Property) und Firmengeheimnisse zu stehlen.

- Insider-Bedrohung: Eine aktuelle oder ehemalige Arbeitskraft nutzt ihre besonderen Kenntnisse oder Zugänge, um der Firma zu schaden.

- Versand von bösartigen E-Mails: Kompromittierte E-Mail-Konten werden genutzt, um Phishing- oder Malspam-E-Mails zu versenden.

- Erfolgreiche Abwehr: Angreifer werden entdeckt und gestoppt, bevor grösserer Schaden angerichtet werden konnte. Die Absichten der Angreifer konnten nicht eindeutig bestimmt werden.

- Kundenkonto-Kompromittierung: Angreifer verschaffen sich Zugang zu einem oder mehreren Konten eines Kundenportals und kaufen über fremde Konten Güter oder betätigen Falschzahlungen.

Ransomware-Angriffe weiterhin die grösste Bedrohung

Ransomware-Angriffe stellen weiterhin die grösste Bedrohung dar, nicht zuletzt wegen des hohen Business Impacts. Einerseits besteht die Gefahr, dass es aufgrund von verschlüsselten Systemen zu einem Betriebsausfall kommt. Andererseits konnten wir beobachten, dass oft zusätzlich Daten exfiltriert wurden, was zu einem Datenschutzvorfall führen kann.

In einem nächsten Blogpost werden wir noch detaillierter auf Ransomware-Vorfälle eingehen. Doch bereits jetzt stehen zwei Fragen im Raum, die jedes Unternehmen beantworten können sollte: Erstens, wie läuft der interne Eskalationsprozess ab? Und zweitens, wer entscheidet, ob ein System oder das Netzwerk bei einem Vorfall vom Internet entkoppelt wird?

Unser Fazit der 53 grössten CSIRT-Fälle 2022

Die erläuterten Massnahmen sind keine Garantie, dass Vorfälle gänzlich verhindert werden können. Sie erhöhen jedoch die Hürde für Angreifer und geben den Verteidigern mehr Zeit, um die Angreifer vor Actions on Objective zu erkennen und zu stoppen. Dadurch können Schäden minimiert werden. Zum Schluss zusammenfassend nochmals die erwähnten empfohlenen Massnahmen:

-

IT-Dienstleister:

-

Eine vertragliche Regelung – vor allem bezüglich umgehender Information im Falle eines erfolgreichen Angriffs – ist empfehlenswert.

-

Mindestens sollten dieselben Sicherheitsstandards beim IT-Dienstleister gelten wie beim Kunden.

-

-

MFA (Multi-Faktor-Authentifizierung) wird empfohlen; auf exponierten Services ist dies ein Muss.

- Angriffsfläche minimieren: Services gar nicht erst exponieren, sofern nicht unbedingt nötig.

- Schwachstellen müssen umgehend geschlossen werden, sofern möglich (Patch-Management mit Priorität auf exponierte Services).

Sie merken schon: Unsere Arbeit ist unglaublich spannend und wir möchten durch unsere Lageeinschätzung unseren Kunden sowie der Öffentlichkeit beim Schutz gegen Cyber-Angriffe unterstützen.

Und denken Sie daran: Sollte Ihr Unternehmen einmal von einer Cyber-Attacke betroffen sein - wir unterstützen Sie im Falle eines Security Incidents schnell, kompetent und erfahren. Mehr Informationen zu unserem Incident Response Retainer finden Sie hier:

Wenn Sie den nächsten CTI-Blogpost mit Fokus Ransomware nicht verpassen wollen, abonnieren Sie ganz einfach unsere Blog-Updates!

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!