InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Die sieben Todsünden: Wie es Hackern gelingt, Netzwerke einfach zu kompromittieren

Fehlendes Patch-Management, das Ignorieren von Antivirus-Meldungen, direkte Internetzugänge: Das sind nur drei der sieben «Todsünden» der IT Security, die von Cyber-Kriminellen häufig für das Eindringen sowie das unbemerkte Weiterbewegen in Netzwerken benutzt und ausgenutzt werden. Die gute Nachricht vorweg: Solche Fehler könnten einfach vermieden werden. Welches die sieben Todsünden sind und wie Sie die Fehler umgehen können, erfahren Sie in diesem Blogbeitrag.

Wir alle wissen: Hundertprozentiger Schutz vor Cyber-Attacken ist heutzutage eine Illusion. Umso wichtiger ist es – nebst umfassender Cyber Defence –, die eigenen Schutzmauern möglichst hoch zu bauen. Diese müssen jedoch nicht nur hoch sein, sondern eben auch solide gebaut. Und hier passieren auf technischer Ebene häufig eigentlich leicht vermeidbare Fehler, die ich und meine Kolleg*innen gerne auch als Todsünden bezeichnen.

Todsünde 1: fehlendes Patch-Management

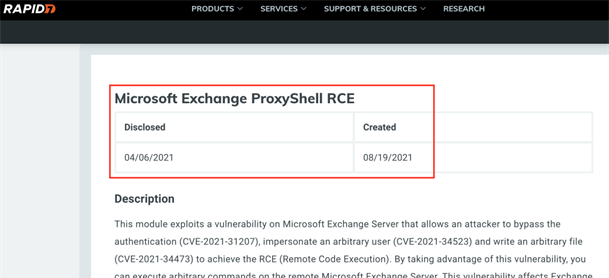

Vielleicht erinnern Sie sich noch an die Berichterstattung: Mai letzten Jahres sah sich das NCSC (National Cyber Security Centre) gezwungen, mehr als 200 Unternehmen über einen verwundbaren Exchange Server in ihrem Netzwerk zu informieren. Und das ist kein Einzelfall! Wir vom InfoGuard CSIRT (Computer Security Incident Response Team) sehen bei unserer Arbeit regelmässig verwundbare Exchange Server. Das Tragische daran: Oft wenige Wochen nach Bekanntwerden der Schwachstellen sind Exploit Codes öffentlich verfügbar, z.B. im populären Framework Metasploit. Dennoch verpassen es viele Administrator*innen, diese wichtigen Sicherheits-Updates einzuspielen.

Abb. 1: ProxyShell-Modul von Metasploit

Confluence und VMWare Horizon sind zwei weitere Produkte, die Mitte 2022 von Angreifern grossflächig angegriffen wurden, da Sicherheits-Patches nicht oder zu spät eingespielt wurden. Angesichts der heutigen Angriffslandschaft sind Administrator*innen dazu angehalten, regelmässig Security-News zu konsumieren, um frühzeitig über kritische Lücken und wichtige Patches informiert zu sein.

Todsünde 2: keine Multifaktor-Authentisierung

Nebst dem Ausnützen kritischer Schwachstellen gehört fehlende Multifaktor-Authentisierung (MFA) zu den häufigsten Einfallstoren in Netzwerke. Zur Erinnerung: MFA bedeutet, dass nebst dem Passwort eine zusätzliche Verifikation per SMS, Authenticator-App oder Token notwendig ist. So haben Angreifer selbst beim Abfluss von Passwörtern keine Chance, sich legitim einzuloggen – oder eben gute Chancen, wenn eine MFA fehlt. Denn trotz Sensibilisierungs- und Phishing-Kampagnen fallen noch immer zahlreiche Menschen auf die (zugegebenermassen sehr professionell aufbereiteten) Phishing-E-Mails herein und geben ihre Login-Credentials auf gefälschten Portalen preis.

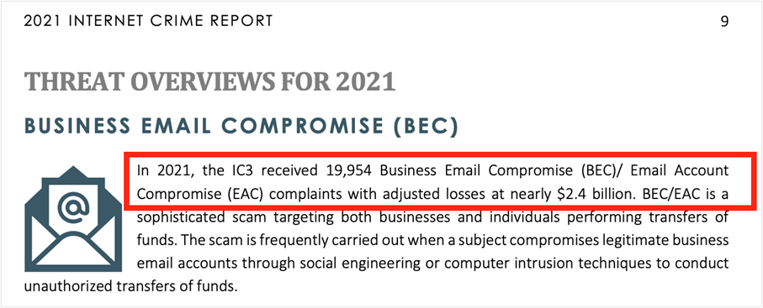

Mit dem abgeflossenen Passwort können sich Cyber-Kriminelle zum Beispiel in das Postfach eines Angestellten einloggen und sich in E-Mail-Konversationen einhängen. Ein häufiges Ziel ist es, Rechnungen zu fälschen oder Kontoangaben auszutauschen, um Geld auf ein vom Angreifer kontrolliertes Konto zu überweisen. Gemäss dem «Internet Crime Report» vom FBI betrug der Schaden 2021 durch dieses sogenannte «Business E-Mail Compromise» (BCE) über 2 Milliarden USD, was ein Vielfaches der Schadensumme von Ransomware entspricht.

Abb. 2: Auszug aus dem Internet Crime Report vom FBI

Es ist wichtig, dass jeder von extern erreichbare Zugang in das Firmennetzwerk oder zu Firmeninformationen mit einem zweiten Faktor geschützt wird, sei es der Zugang zum E-Mail-Konto oder der VPN-Zugang in das interne Netzwerk.

Todsünde 3: Antivirus-Meldungen ignorieren oder falsch interpretieren

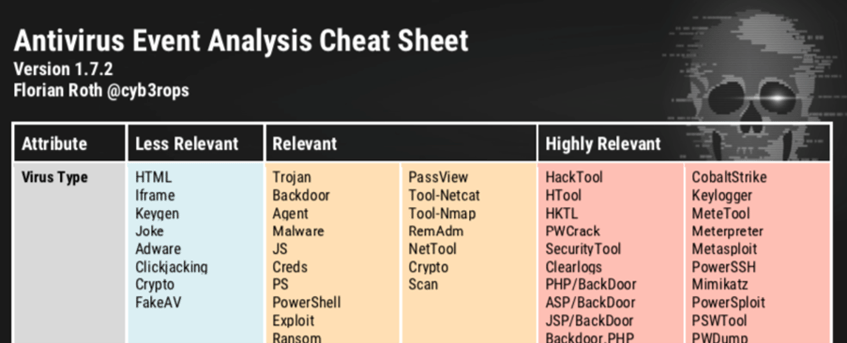

Für die dritte Todsünde widmen wir uns zuerst dem vom bekannten deutschen Sicherheitsforscher Florian Roth erstellte «Antivirus Event Analysis Cheat Sheet», welches übrigens periodisch aktualisiert wird. Vor allem die Spalte «Highly Relevant» ist für Administrator*innen und SOC-Analyst*innen sehr wertvoll. Hier sind die wichtigsten Keywords aufgeführt, auf die reagiert werden müsste, sollte ein Viren-Alarm eines dieser Schlagwörter enthalten.

Abb. 3: Das Antivirus Event Analysis Cheat Sheet von Florian Roth

Bei vielen Incident-Response-Fällen wird im Zuge der Analyse deutlich, dass der lokale Antivirus-Dienst einen oder mehrere Schritte – inkl. Scripts und Programme – der Angreifer erkannt hat. Aus Erfahrung wissen wir jedoch, dass Antivirus-Alarmen häufig zu wenig beachtet oder nicht gründlich genug analysiert werden. Vor diesem Hintergrund ist eben das Cheat Sheet hilfreich, da es Orientierung bietet, bei welchen Keywords eine Untersuchung eingeleitet oder zumindest ein spezialisiertes Cyber-Security-Unternehmen mit der Analyse des Vorfalls beauftragt werden sollte.

Todsünde 4: fehlendes Active Directory Hardening

Auch Hacker zielen gerne mitten ins Herz – in diesem Fall ins Active Directory, dem Herzstück von Windows-Netzwerken. Das Endziel vieler Angreifer ist entsprechend die Kompromittierung von Domänen-Adminkontos. Gut dokumentierte Angriffspfade, wie Angreifer sich die höchsten Rechte in einem Netzwerk verschaffen können, gibt es viele. Voraussetzungen für diese Angriffe sind aber vielfach Fehlkonfigurationen, die relativ einfach gefunden und behoben werden können. Folgend ein paar Klassiker, die das InfoGuard CSIRT bei Active Directory Assessments regelmässig vorfindet:

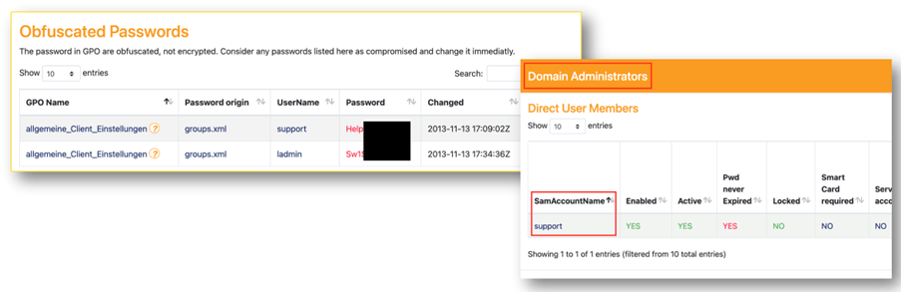

- Passwörter von hochprivilegierten Accounts werden nicht regelmässig geändert (– manchmal jahrelang nicht!).

- Service Accounts sind Teil von hochprivilegierten Gruppen, was das Risiko von Kerberoasting-Attacken erhöht.

- Passwörter, teils für hochprivilegierte Accounts, sind in der GPO (Group Policy Object) gespeichert.

- Hochprivilegierte Accounts loggen sich auf reguläre Clients ein (fehlendes Tiering Model).

Solche Fehlkonfigurationen können durch Active Directory Assessments gefunden und so die Latte für Cyber-Kriminelle höher gelegt werden.

Abb. 4: Gespeicherte Passwörter in der GPO

Abb. 4: Gespeicherte Passwörter in der GPO

Todsünde 5: keine vertiefte Analyse nach einem Incident

Leider wird nach einem Incident wie beispielsweise der Infektion eines Servers oder Clients oder nach dem Abfluss von Login-Credentials auf eine vertiefte Analyse verzichtet. Folgendes Szenario: Ein Benutzer fällt auf ein Phishing-E-Mail herein und gibt seine Login-Credentials auf einer gefälschten Plattform ein. Vielfach wird in diesem Fall nur das Passwort zurückgesetzt, was aber längst nicht ausreicht. Es müsste z.B. auch kontrolliert werden, ob sich jemand von einer unbekannten IP-Adresse erfolgreich eingeloggt hat, ob die Angreifer Zugriff auf die Mailbox hatten und neue Inbox-Rules erstellt wurden etc. Es sollte jedoch nicht nur die Mailbox überprüft werden, sondern auch die VPN-Zugriffe. Ein weiterer Tipp vor dem Zurücksetzen des Passwortes ist das Schliessen aller aktiven Sessions.

Bei infizierten Geräten oder Servern gilt dasselbe Vorgehen. Kontrollieren Sie: Wie lange war der Host infiziert, bevor der Vorfall bemerkt wurde? Fand eine weitere Ausbreitung der Angreifer im Netzwerk durch den infizierten Host bereits statt? Wurden noch weitere Credentials, die allenfalls aus dem Memory gelesen werden konnten, entwendet? Usw.

Todsünde 6: direkter Internetzugang

Unser CSIRT sieht oft, dass Server direkt ins Internet kommunizieren können, ohne über einen Proxy geführt zu werden. Diesen Umstand nutzen Angreifer im internen Netzwerk aus, um einfach Daten aus dem Netzwerk zu exfiltieren oder den Command & Control Server anzusprechen. Die Lösung: Den Verkehr über einen Proxy leiten, damit Blockierungsregeln eingerichtet werden können, welche die Angriffe erschweren. Dadurch können Angreifer Programme nicht mehr so einfach nachladen und Befehle auf den kompromittierten Maschinen absetzen.

Todsünde 7: fehlender EDR-Agent

In der heutigen Angriffslandschaft genügt ein einfacher Antiviren-Scanner nicht, um Angreifer an der Kompromittierung des Netzwerkes zu hindern. Zum Schutz grösserer Netzwerke braucht es einen sogenannten «Endpoint Detection & Response Agent» (kurz EDR). Die Assets solcher EDR-Agents sind zum einen die tiefen Einblicke in die Prozesse und Netzwerk-Verbindungen der Hosts, zum anderen kann dank dieser Einblicke bösartiges Verhalten entdecken werden.

IT Security ist komplex, aber keine Sackgasse

Vielleicht fühlen nun auch Sie sich ertappt bei der einen oder anderen «Todsünde» – Sie sind damit garantiert nicht allein. Die Einsicht sowie das Verständnis für die Relevanz solch grundlegender Regeln und Praktiken sind jedoch bereits der erste Schritt in die «sichere» Richtung. Nichtsdestotrotz ist Cyber Defence mittlerweile ein Muss, im Falle, dass ein Angriff trotz vorbildlichem Verhalten erfolgreich ist. Da vielen Unternehmen sowohl das Know-how als auch die Ressourcen fehlen, empfiehlt es sich, Cyber Defence Services bei einem externen Partner wie der InfoGuard zu beziehen.

Die Services aus unserem Cyber Defence Center (CDC) reichen von Managed Security Services, welche Systeme 24/7 überwachen, Schwachstellen erkennen und beheben, über SOC-as-a-Services für ganzheitliche Cyber Defence bis hin zu Incident Response Services, bei denen ich und meine Team-Kolleg*innen umgehend zur Stelle sind, sollte es doch zu einem Ernstfall kommen.

Mehr Informationen zu unseren Cyber Defence Services sowie ein Kontaktformular finden Sie auf unserer Webseite:

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!