InfoGuard AG (Hauptsitz)

Lindenstrasse 10

6340 Baar

Schweiz

InfoGuard AG

Stauffacherstrasse 141

3014 Bern

Schweiz

InfoGuard Deutschland GmbH

Frankfurter Straße 233

63263 Neu-Isenburg

Deutschland

InfoGuard Deutschland GmbH

Landsberger Straße 302

80687 München

Deutschland

InfoGuard Deutschland GmbH

Am Gierath 20A

40885 Ratingen

Deutschland

InfoGuard GmbH

Kohlmarkt 8-10

1010 Wien

Österreich

Zero Trust – prüfe, wem du vertraust

Sie kennen das sicherlich: vom Home Office ab zum Kunden, anschliessend zu einem Meeting ins Büro und auf dem Nachhauseweg noch schnell ein paar E-Mails beantworten. Überall sind Notebook und Smartphone mit dem Internet verbunden, ständige Erreichbarkeit beinahe ein Muss. Hinter den Kulissen kann dies jedoch unerwartete Nebeneffekte haben… Wir zeigen Ihnen welche, und wie Sie diesen begegnen können.

Alle Devices, vor allem solche, die ausserhalb der Unternehmensgrenzen verwendet werden und sich mit dem Internet verbinden, könnten von Malware befallen sein. Das gilt auch beim Kunden oder beispielsweise in einem Co-Working Space, denn Sie wissen nicht, wie gewissenhaft dort IT Security umgesetzt wird.

Weshalb die eigenen vier Wände nicht sicher sind

Nutzen Sie zuhause Ihr WLAN, um das Notebook anzuschliessen? Vermutlich ja. Auch wenn Sie ein Virtual Private Network (VPN) für die Verbindung mit dem Netzwerk Ihres Arbeitgebers verwenden: Ihr Gerät ist innerhalb des Heim-Netzwerkes sichtbar, z.B. für den praktischen Medienserver (NAS, Network Array Storage), von dem aus Sie Ihre Fotos ansehen und mit Freunden via Link oder Browser teilen können. Dies gilt natürlich auch für die TV-Box und Ihren Fernseher. All das ist kein Problem, solange die Komponenten sicher und vor externen Zugriffen geschützt sind.

Aber: Können Sie wirklich mit Sicherheit sagen, dass die Komponenten sicher sind und Sie diese unter Kontrolle haben? Falls nein, müssen Sie Ihr Gerät soweit konfigurieren (lassen), dass es sich maximal selber schützt und die Sicherheitsrichtlinien in Ihrem Unternehmen einhält; zum Beispiel wie folgt:

- Möglichkeit zum Export von Shared Folders unterbinden.

- Anzeige als Netzwerkgerät deaktivieren.

- Sicherheitssoftware (Anti Malware) einsetzen, die verdächtiges Verhalten und Schadsoftware erkennt sowie unerlaubte Zugriffe blockiert.

- Firewall auf dem Notebook aktivieren und nur zwingende Zugriffe zulassen.

- Alle Komponenten regelmässig patchen.

- WLAN mit einem starken Passwort schützen.

Die Beispiele zeigen: Beim vernetzten Arbeiten am Computer sollten Sie auf alles vorbereitet sein und niemandem – nicht einmal Ihrem Heimnetzwerk – blind vertrauen. Hier kommt Zero Trust ins Spiel!

Zero Trust – die Sache mit dem Vertrauen

Die Basis für eine erfolgreiche Zusammenarbeit ist Vertrauen, korrekt? Aber Halt: Vertrauen kann ausgenutzt werden. Schon einmal von Cyberangriffen gehört, bei denen die Hilfsbereitschaft von Mitarbeitenden ausgenutzt wird ‒ beispielsweise Phishing? Eine Antwort darauf ist das «Zero-Trust-Modell». Dieses geht davon aus, dass Vertrauen ein Risiko darstellt. Daher darf gemäss Zero Trust nichts und niemandem ausserhalb – aber auch innerhalb des Unternehmens – vertraut werden. Vielmehr müssen jegliche Zugriffe auf das Unternehmenssystem auf deren Vertrauenswürdigkeit geprüft werden. Denn blindes Vertrauen in «Ressourcen» wie Geräte, Datenquellen und Services ist eine Schwachstelle. Die nachstehenden Punkte verdeutlichen, weshalb Zero Trust so wichtig ist:

- Infrastrukturen, Systeme und Netzwerke sind grundsätzlich nicht vertrauenswürdig. Werden diese Ressourcen genutzt, muss sich das System so schützen, als ob es unter kontinuierlichem Angriff stünde. Es gibt keinen Vertrauensvorschuss für Ressourcen, die On-Premise oder bei Cloud-Diensten bekannter Anbieter betrieben werden.

- Nicht alle Geräte im Netzwerk gehören dem Unternehmen bzw. können von diesem konfiguriert werden. Mitarbeitende, Besucher und Dienstleister verwenden eigene Geräte (Bring Your Own Device; BYOD) im Gäste-WLAN oder verbinden sich aus dem Home Office über den Router daheim.

- Aber auch Mitarbeitende, die über Remote Zugriff auf das Unternehmen haben, können dem lokalen Netzwerk, in dem sie sich befinden, nicht bedingungslos vertrauen. Alle Zugriffe sollten daher authentisiert und verschlüsselt sein.

Die Konsequenz daraus: Keinem User, Gerät, Service oder Konfiguration kann per se vertraut werden. Jedes Gerät muss sich authentisieren, bevor der Zugriff auf eine Ressource erlaubt wird.

Und wie sieht Zero Trust in der Praxis aus?

Die genannten Grundsätze mögen plausibel klingen. Doch vermutlich fragen Sie sich, wie Zero Trust konkret umgesetzt wird? Basierend auf dem NIST (National Institute of Standards and Technology), sind gemäss dem Draft «Zero Trust Architecture» diese Punkte von Bedeutung:

- Alle Datenquellen und Services sind Ressourcen. Ein Netzwerk besteht aus verschiedenen Gerätetypen, z.B. Mobilgeräte, mit denen auf Unternehmensressourcen zugegriffen wird.

- Die Präsenz im «vertrauten» Netzwerk impliziert keinen «Trust». Zugriffe aus dem internen und externen Netzwerk sowie aus dem Internet müssen auf die gleiche Art und Weise geprüft werden. Jede Kommunikation sollte authentisiert und verschlüsselt erfolgen.

- Der Zugriff auf Ressourcen wird durch Policies gesteuert. Dies umfasst z.B. die Benutzeridentität, den verwendeten Account und den Zustand des Gerätes, von dem aus zugegriffen wird. Zudem wird auch das aktuelle Verhaltensmuster der Benutzer, welche den Zugriff anfordern, mit deren Normalverhalten verglichen.

- Der Zugriff auf Ressourcen wird per Verbindung gewährt. Die Prüfungen erfolgen vor dem Zugriff, wobei der Zugriff auf eine Ressource nicht automatisch Zugriff auf andere gewährt.

- «Least Privilege» stellt sicher, dass nur die minimal notwendigen Rechte für die Ressource, auf die zugegriffen werden soll, erteilt werden. Die Prüfung hängt von den Bedürfnissen des Unternehmens und dem akzeptierten Risiko-Level ab.

- Es muss sichergestellt werden, dass auch Systeme, welche das Unternehmen oder die Lieferanten kontrollieren, sicher sind und regelmässig überprüft werden. Zudem muss bei allen Systemen bei erkannten Schwachstellen der Zugang zu den Ressourcen unterbunden werden.

- Die Authentisierung ist dynamisch und wird strikt durchgesetzt. Zero Trust beinhaltet einen fortwährenden Kreislauf von Zugriffen und Authentisierung sowie dem Auffinden und Bewerten von Bedrohungen, ebenso wie die daraus abgeleiteten und vorhandenen Massnahmen. Benutzer werden über ein System verwaltet und darüber Zugriffe autorisiert. Dies umfasst Multi-Faktor-Authentisierung (MFA) und periodische Re-Authentisierung bei neuen, abgelaufenen oder geänderten Ressourcenzugriffen.

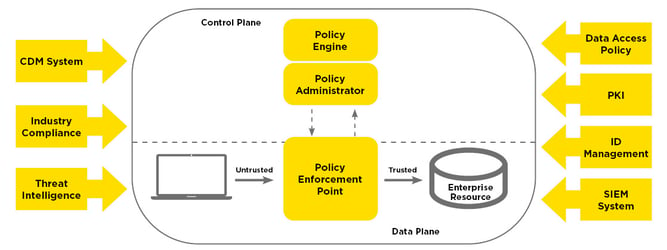

Die Idee von Zero Trust spiegelt sich in der daraus abgeleiteten Architektur wider. Alle Ressourcen werden vom Policy Enforcement Point (PEP) gezwungen, sich bei einer vertrauenswürdigen Quelle – dem Policy Decision Point (PDP) – zu authentisieren. Mögliche Policies sind:

- Die einem Benutzer zugeordnete Rollen und Rollengruppen.

- Der Zustand eines Endpunkts: Dies beinhaltet u.a. Malware Scanner (aktuell und aktiv), OS aktuell, installierte Software, unterstützte Authentisierungsmechanismen, Standort des Endpunktes etc.

- Verhaltensmuster wie Login-Zeiten eines Benutzers. Dabei müssen z.B. verschiedene Geo-Lokationen erfolgter Anmeldungen aus Sicht der lokalen Ortszeit und den typischen Benutzergewohnheiten plausibel sein.

- Die Authentisierungsmethode hängt von der Risikoeinschätzung sowie der Sensitivität der Ressource ab, auf die zugegriffen wird.

Abbildung: Komponenten eines Zero-Trust-Systems. Der Policy Decision ist in dieser Darstellung in die Policy Engine und den Policy Administrator unterteilt. (In Anlehnung an: Draft NIST Special Publication 800-207 «Zero Trust Architecture»)

Abbildung: Komponenten eines Zero-Trust-Systems. Der Policy Decision ist in dieser Darstellung in die Policy Engine und den Policy Administrator unterteilt. (In Anlehnung an: Draft NIST Special Publication 800-207 «Zero Trust Architecture»)

Um die genannten Grundsätze von Zero Trust in der IT zu implementieren, stehen verschiedene Werkzeuge zur Verfügung:

- Sicherheitstools: Zum Beispiel Anti Malware, um Schadsoftware erkennen und unerwünschte Zugriffe zu unterbinden.

- Endpoint Protection und Network Access Control (NAC): In einem ersten Schritt wird der Zustand eines Endpoints ermittelt. Dieser erhält nur dann Zugang zum Netzwerk, wenn der Zustand – basierend auf dem Vergleich des aktuellen vs. gewünschten Zustands – einen genügenden Wert (Score) liefert. Ausserdem muss sich das Device den Richtlinien entsprechend authentisieren.

- Firewalls: Diese müssen auch mit dynamischen Ressourcen wie Containern umgehen können.

- Log-Kollektoren und SIEM Tools: Direkte Überwachung oder Anbindung an ein Security Operation Center (SOC).

- Identity und Access Management (IAM) Tools: Verwaltung, Provisionierung und Prüfung von Benutzern.

- Verschlüsselung zwischen Endpunkten (End-to-End-Verschlüsselung), Plattformen für den sicheren Daten-Austausch, sichere E-Mail-Lösungen etc.

- Key Management und sichere Aufbewahrung von Schlüsseln in Hardware Security-Modulen (HSM).

- Security Awareness-Schulungen: Mitarbeiter-Sensibilisierung, z.B. über die Gefahren im Heim-Netzwerk.

- Dokumentenklassifizierung und darauf basierender Datenschutz (Rights Management).

Der bewährte Burggraben – oder doch eher IT Security von gestern?

Das Bild von der Burg mit dem Burggraben, der Zugbrücke, der inneren und äusseren Befestigung und schliesslich dem Turm, hat sich im Sicherheitsbereich eingeprägt. So wird impliziert, dass maximal hohe Schutzmauern den wichtigsten Schutz darstellen.

Das Zero-Trust-Modell stellt dieses Konzept in Frage, weil sich Ressourcen nicht mehr nur in der Burg selber befinden. Vielleicht ist das Bild eines wendigen, gepanzerten Fahrzeuges zutreffender: Dieses kann sich in der Burg befinden, muss aber nicht.

Wer nun annimmt, dass der Burggraben und die Mauer als Sicherheit («Defense in Depth») obsolet sind, wie dies teils zu lesen ist, täuscht sich jedoch. Defense in Depth ist eine sinnvolle und wichtige Ergänzung, um in Kombination mit Zero Trust maximale Sicherheit zu erreichen.

Zero Trust ist kein Modell für Anfänger

Zero Trust ist keine Wissenschaft, aber komplex genug, um leicht überfordert zu sein. Trotzdem werden Sie früher oder später nicht drum herumkommen, das Modell zu implementieren. Aber wie?

Unsere Cyber Security-Experten haben das notwendige Wissen und die Erfahrung, um Sie bei sämtlichen Themen rund um die Zero-Trust-Architektur zu beraten – von der Strategie bis hin zur Umsetzung, inkl. geeigneten Produkten. Wir freuen uns auf Ihre Kontaktaufnahme!

Blog

Risiko Schatten-KI: In 4 Schritten zur sicheren KI-Nutzung nach ISO 42001

NIS2, CRA, KRITIS und der 6. März: Jetzt zählt die nachweisbare Umsetzung!